| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- c

- 워게임

- WarGame

- 프로그래머스

- 백준

- command

- BaekJoon

- 풀이

- XSS

- 디지털 포렌식

- C언어

- hacking

- 인프런

- Algorithm

- Web

- dreamhack

- CSRF

- 스터디

- webhacking.kr

- 웹해킹

- 포렌식

- 문제풀이

- 드림핵

- Python

- 자라나는새싹

- 알고리즘

- 자라나는 새싹

- 파이썬

- WHS

- Programmers

- Today

- Total

Hoin's security

[2주차] 웹해킹 실습-rootme, webhacking 본문

Rootme의 http cookies 문제를 풀어보았다.

챌린지를 눌러 시작하고

saved email adresses를 누르면 admin이 필요하다고 나온다.

이때 쿠기를 확인해보자.

visiteur로 되어있어서 안되는 것이다. visiteur을 admin으로 바꾸고 새로고침 해준다.

saved emil adresses를 눌러보자.

유효한 패스워드가 나온다.

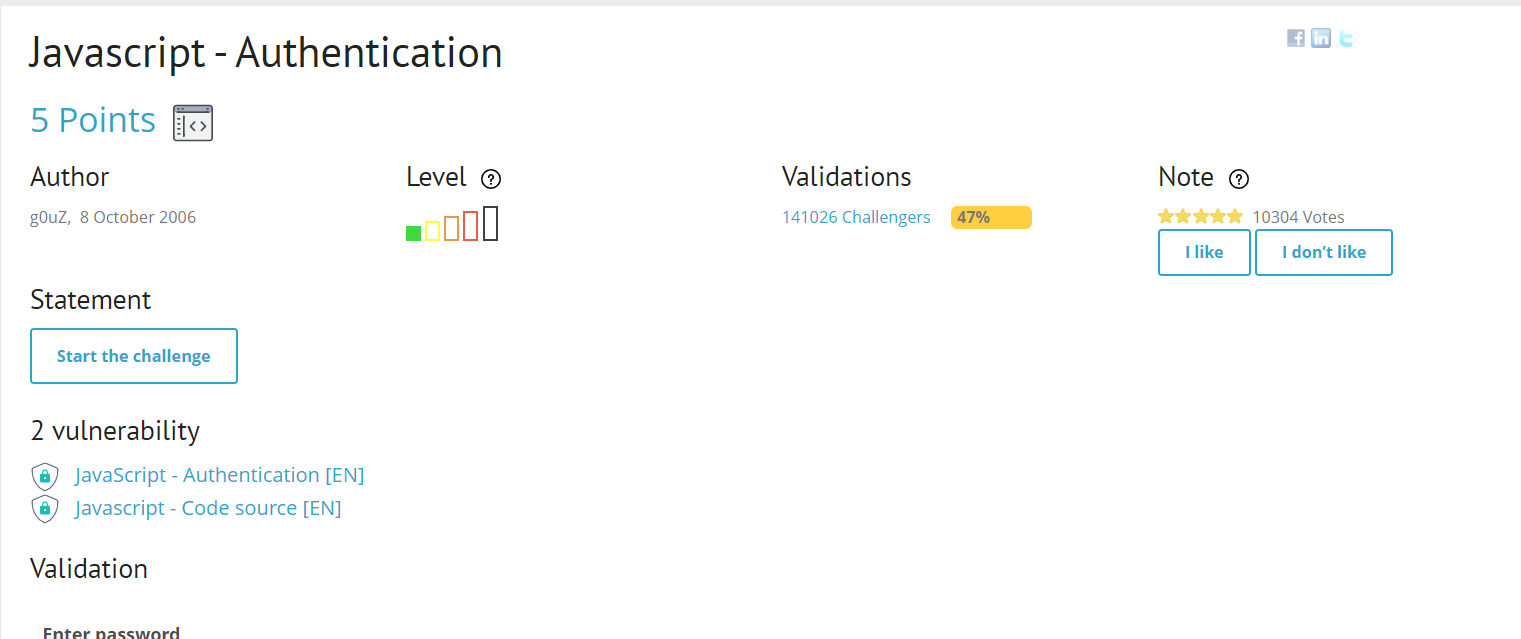

Root Me

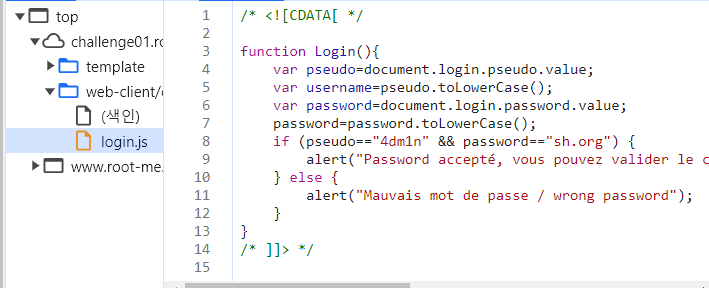

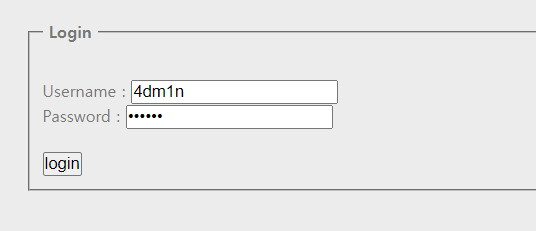

Javascript-Authentication

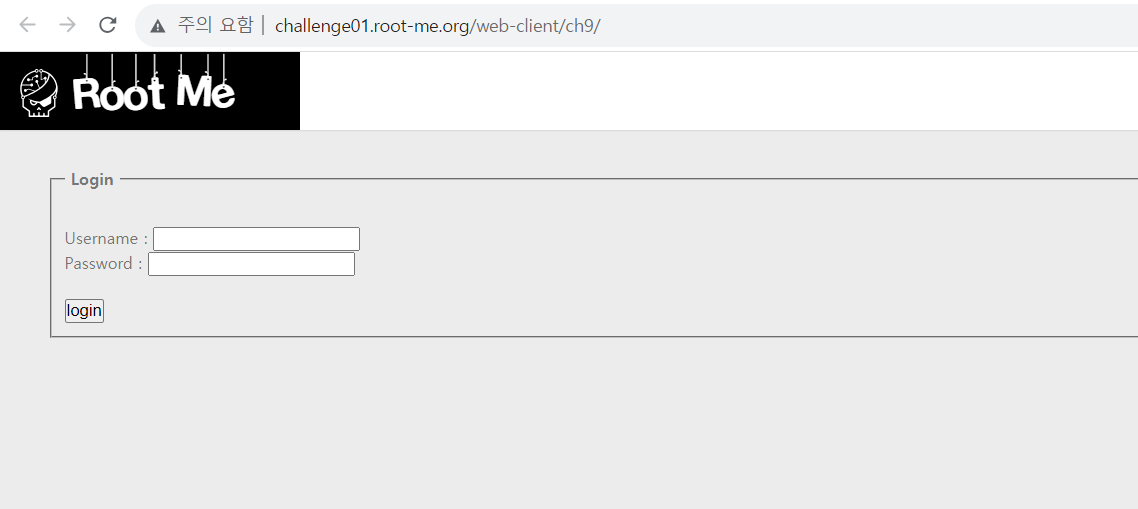

로그인 창이 뜬다.

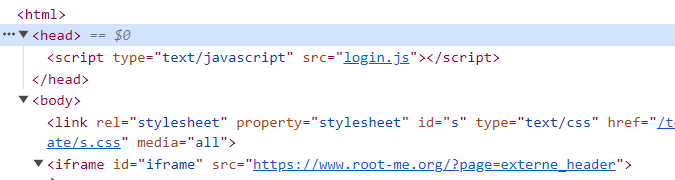

개발자 도구를 열어 소스코드를 확인해본다.

login.js 파일이 있길래 열어본다.

패스워드와 아이디에 대해 정보가 있다.

그대로 입력해본다.

성공적으로 풀었다.

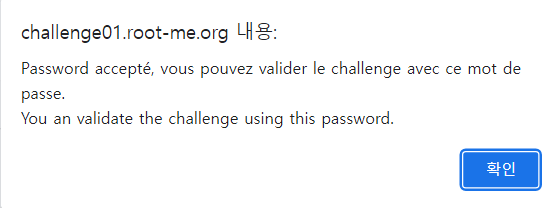

Root Me

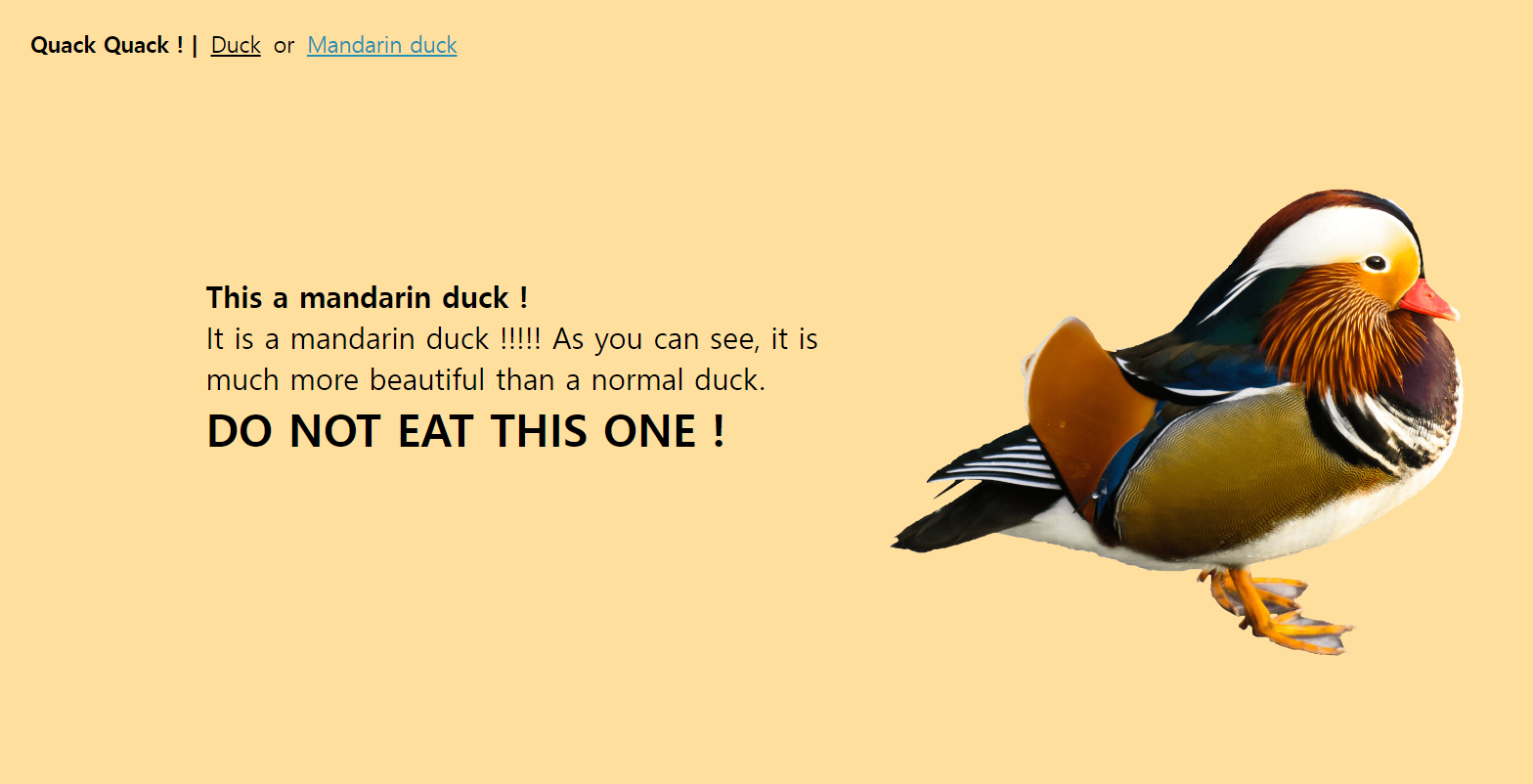

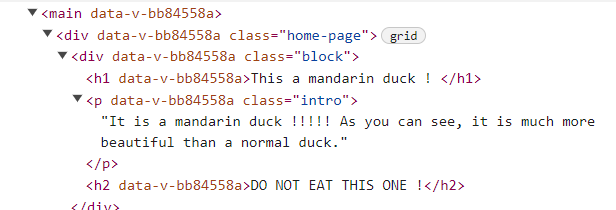

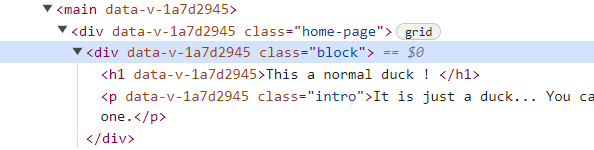

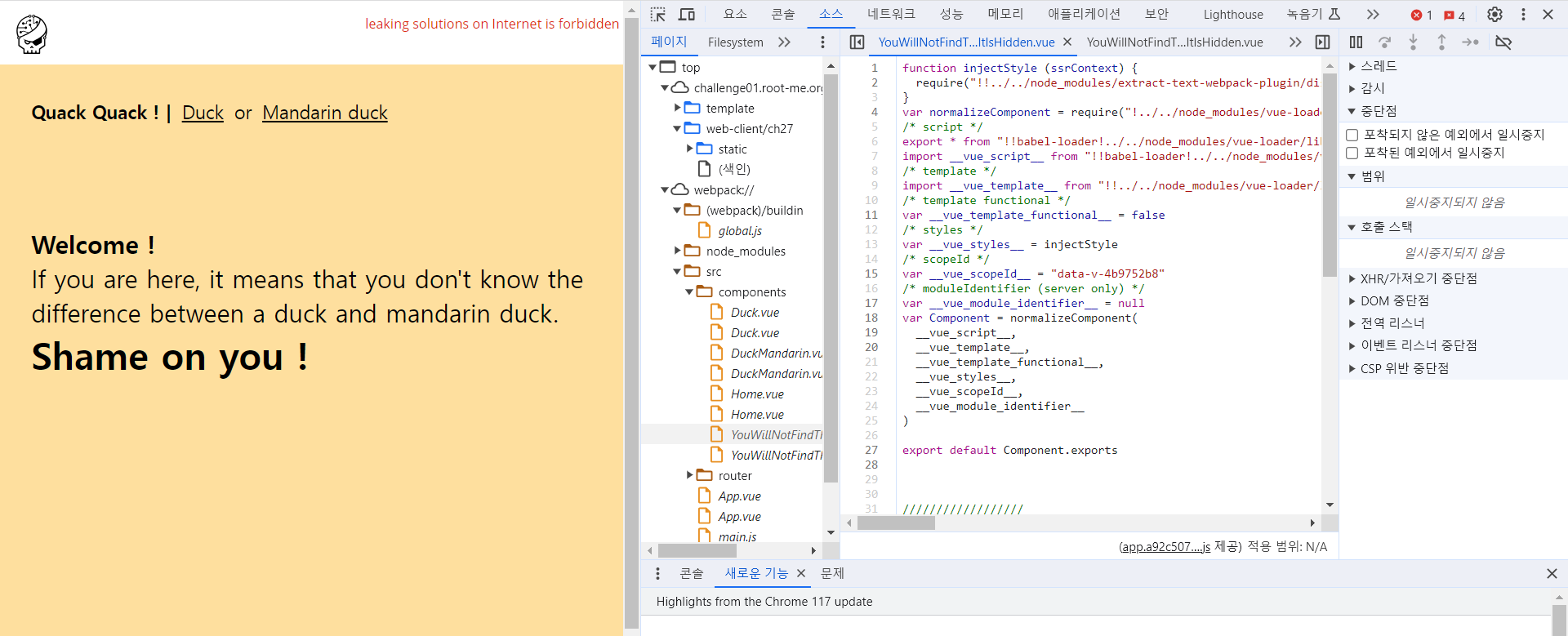

Javascript - Webpack

15포인트 문제다.

webpack은 자바스크립트 모듈화 도구 이름이다

개발자 도구를 열어 소스코드를 봐도 딱히 문제가 발견되지는 않았다.

구글링 해보니 This a nomal duck! 이라는 문구 대신 webpack 파일이 있다고 하는데

다 정상적으로 있다..

.js파일을 열어봐도 flag를 찾지 못했다..

webpack파일을 찾을 수 없어서 이 문제는 해결하지 못했다.

+추후 질문한뒤 해결해서 완료해두겠다.

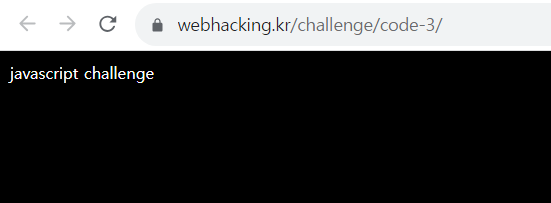

webhacking.kr

old-12

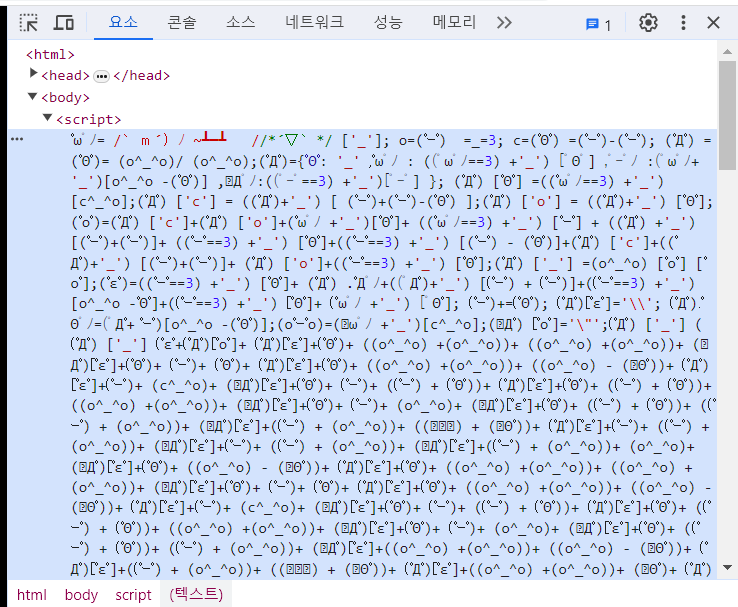

aadecode - Decode encoded-as-aaencode JavaScript program. ['_']

aadecode - Decode encoded-as-aaencode JavaScript program. (゚Д゚) ['_'] Enter ...

cat-in-136.github.io

aaencode라고 자바스크립트를 이모티콘으로 바꿔주는 암호화 방식을 사용한 것인데 위 사이트는 복호화를 해준다.

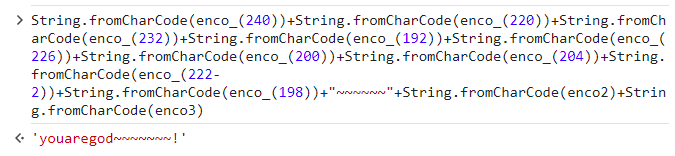

var enco='';

var enco2=126;

var enco3=33;

var ck=document.URL.substr(document.URL.indexOf('='));

for(i=1;i<122;i++){

enco=enco+String.fromCharCode(i,0);

}

function enco_(x){

return enco.charCodeAt(x);

}

if(ck=="="+String.fromCharCode(enco_(240))+String.fromCharCode(enco_(220))+String.fromCharCode(enco_(232))+String.fromCharCode(enco_(192))+String.fromCharCode(enco_(226))+String.fromCharCode(enco_(200))+String.fromCharCode(enco_(204))+String.fromCharCode(enco_(222-2))+String.fromCharCode(enco_(198))+"~~~~~~"+String.fromCharCode(enco2)+String.fromCharCode(enco3)){

location.href="./"+ck.replace("=","")+".php";

}

이런 결과가 나온다.

if나 location 과 같은 내용들을 제외하고 콘솔창에 입력해주면

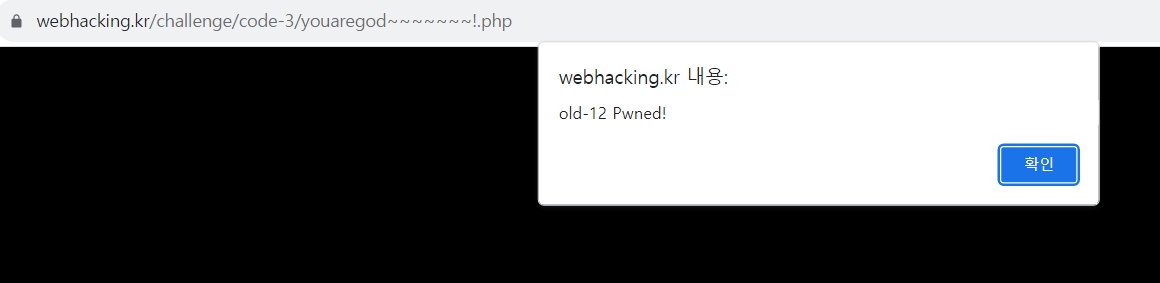

?=youaregod~~~~~~~!이 문구를 URL에 입력해준다.

성공!

'웹해킹' 카테고리의 다른 글

| [4주차] 웹해킹-드림핵 simple_sqli, LORD OF SQLINJECTION-gremlin,cobolt, goblin, orc (1) | 2023.11.01 |

|---|---|

| [3주차] 웹해킹 실습 root-me File upload - Double extensions & Install files (0) | 2023.10.04 |

| [3주차] 웹해킹 실습 webhacking.kr old - 28번 (0) | 2023.10.04 |

| [3주차] 웹해킹 실습 Dreamhack image-storage (0) | 2023.10.04 |

| [1주차] 웹해킹실습-OLD-42, OLD-19 (0) | 2023.09.20 |