| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- WarGame

- 워게임

- 웹해킹

- WHS

- 문제풀이

- 스터디

- dreamhack

- 자라나는새싹

- Algorithm

- 디지털 포렌식

- 풀이

- injection

- 프로그래머스

- Programmers

- C언어

- BaekJoon

- 포렌식

- hacking

- CSRF

- 백준

- 알고리즘

- 드림핵

- c

- command

- 파이썬

- Python

- 인프런

- 자라나는 새싹

- XSS

- Web

- Today

- Total

Hoin's security

[1주차] 웹해킹실습-OLD-42, OLD-19 본문

<OLD-42>

다운로드를 시도하면 test는 다운받아지는데 read me는 다운이 안된다.

F12를 눌러 소스코드를 확인하면

text.txt가 download를 띄우고

flag.docx가 Access Denied가 뜨는걸 확인 할 수 있다.

dGVzdC50eHQ=를 Base64로 디코딩 해주면 text.txt가 뜬다.

반대로 flag.docx를 인코딩 해주면

ZmxhZy5kb2N4이 나온다.

주소창에 이렇게 입력하면 다운로드가 된다.

<OLD-19>

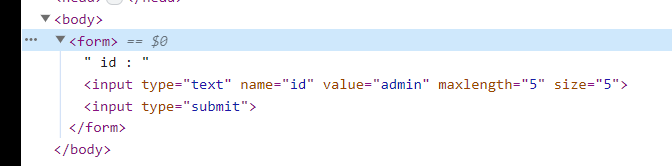

이 문제는 admin으로 로그인 하면 admin이 아니라고 뜬다.

소스코드를 확인하니 사이즈가 5라고 한다.

name이 id라고 되어있어 한번 입력해봤더니 이렇게 된다. 로그아웃이 안된다.

구글링을 한다.

쿠키를 확인했다.

userid가 되어있다.

쿠키값은 원래 값 -> md5 -> base64 -> url 인코딩을 통해 만들어진다.

admin 각 글자를 md5암호화 해주고 base64로 인코딩 해주면MGNjMTc1YjljMGYxYjZhODMxYzM5OWUyNjk3NzI2NjE4Mjc3ZTA5MTBkNzUwMTk1YjQ0ODc5NzYxNmUwOTFhZDZmOGY1NzcxNTA5MGRhMjYzMjQ1Mzk4OGQ5YTE1MDFiODY1YzBjMGI0YWIwZTA2M2U1Y2FhMzM4N2MxYTg3NDE3YjhiOTY1YWQ0YmNhMGU0MWFiNTFkZTdiMzEzNjNhMQ==

이런 값이 나온다. 맨 뒤에 있는 ==을 3d%3d로 바꿔주고 값을 넣어 새로고침 해준다.

해결 끄읏!

'웹해킹' 카테고리의 다른 글

| [4주차] 웹해킹-드림핵 simple_sqli, LORD OF SQLINJECTION-gremlin,cobolt, goblin, orc (1) | 2023.11.01 |

|---|---|

| [3주차] 웹해킹 실습 root-me File upload - Double extensions & Install files (0) | 2023.10.04 |

| [3주차] 웹해킹 실습 webhacking.kr old - 28번 (0) | 2023.10.04 |

| [3주차] 웹해킹 실습 Dreamhack image-storage (0) | 2023.10.04 |

| [2주차] 웹해킹 실습-rootme, webhacking (0) | 2023.09.27 |