| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- Python

- 프로그래머스

- Programmers

- 자라나는 새싹

- 워게임

- c

- injection

- 자라나는새싹

- 백준

- command

- Web

- 포렌식

- 드림핵

- 스터디

- CSRF

- 웹해킹

- WarGame

- 알고리즘

- hacking

- 파이썬

- BaekJoon

- WHS

- 풀이

- dreamhack

- 인프런

- C언어

- XSS

- Algorithm

- 문제풀이

- 디지털 포렌식

- Today

- Total

Hoin's security

디지털 포렌식 - Windows Registry 실습 본문

[지금 무료] 기초부터 따라하는 디지털포렌식 | 훈지손 - 인프런

훈지손 | 기초부터 따라하는 디지털포렌식 강의입니다. 강의를 따라하다보면 "물 흐르듯, 자연스럽게" 실력이 늘어가는 강의를 추구합니다., 초보자 눈높이에 딱 맞춘, 원리를 이해하는 디지털

www.inflearn.com

본 스터디는 인프런 디지털 포렌식 기초 강의를 수강 후 작성되었습니다.

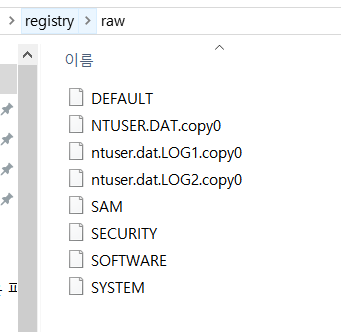

바탕화면에 registry 폴더 생성.

왜 폴더를 3개 만들어주는가?

: 파일을 수집. 6개의 registry를 추출할건데 raw상태로 수집하면 dirty하다고 함.

-> 파일에 쓰기 전에 로그 파일을 만들어서 거기에 써두기 때문에 수집할 파일+로그파일= 클린 파일.

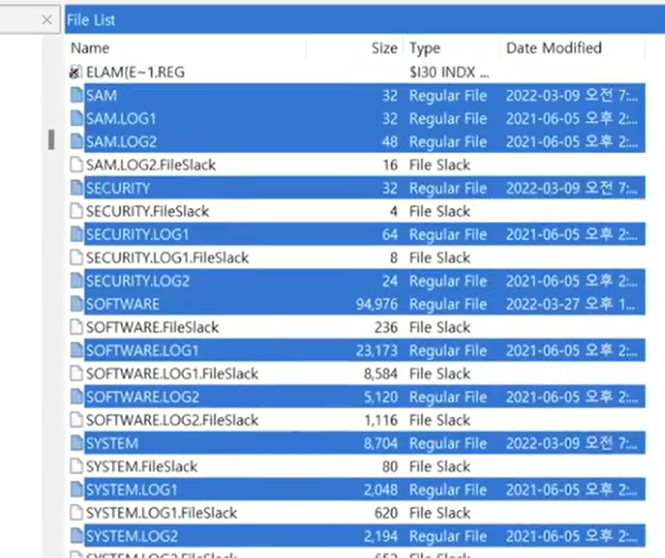

FTK Imager를 키고 add evidence item-> Logical Drive -> C드라이브 -> finishe

루트 아래의 파일들을 볼건데 경로는 아래와 같다.

• [root]\Windows\Users\{USERNAME}\NTUSER.DAT

요건 해당 루드로 가서 NYUSER.DAT과 LOG1, LOG2파일을 같이 선택하여 우클릭 후 Export를 바탕화면 registry>raw 저장

• [root]\Windows\System32\config\DEFAULT

• [root]\Windows\System32\config\SAM

• [root]\Windows\System32\config\SECURITY

• [root]\Windows\System32\config\SOFTWARE

• [root]\Windows\System32\config\SYSTEM

• 반드시 LOG1,LOG2 파일을 포함해서 추출!!

https://ericzimmerman.github.io/#!index.md

MDwiki

ericzimmerman.github.io

다운로드 진행

- registry 폴더에 압축해제 해주기.

- powershell 열어서 .\rla.exe 실행해서 설치 확인해주기.

- .\rla.exe -d "[raw폴더 경로]" --out "[clean폴더 경로]" 명령어 입력해서 로그 파일과 파일 합쳐서 클린파일 만들고 clean폴더에 저장한다.

https://github.com/keydet89/RegRipper3.0

GitHub - keydet89/RegRipper3.0: RegRipper3.0

RegRipper3.0. Contribute to keydet89/RegRipper3.0 development by creating an account on GitHub.

github.com

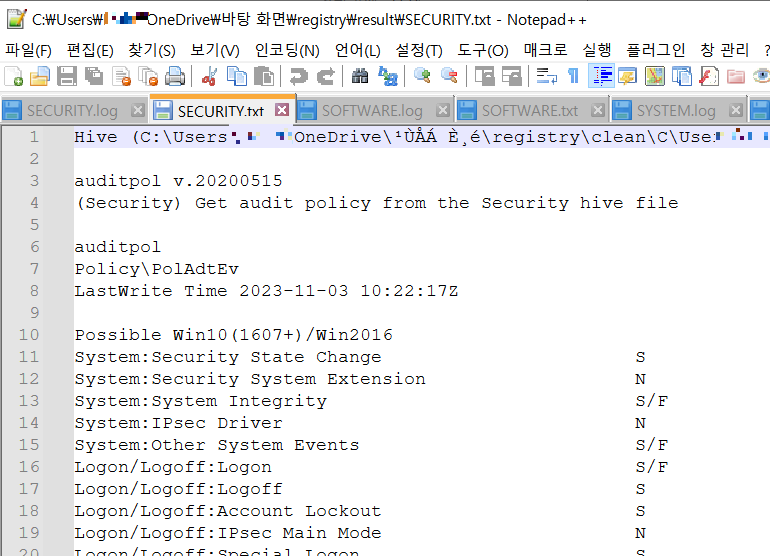

코드 다운 받고 registry 폴더에 압축해제.

rr.exe 실행.

Hive File에는 clean 파일을 하나 선택하고

Report File에는 registry-> result 폴더 선택해서 파일 이름을 hive file에 선택했던 파일명과 같이 만들어주기.

Rip!눌러서 Done 뜰때까지 기다려줌.

이렇게 총 5개의 파일 반복.

result에 있는 파일들을 note++로 분석해준다.

USB 디바이스 분석, 설치 시각, 사용시간을 확인해볼 수 있고 유저 어시스트도 확인이 가능하다.

-> 근데 나는 NTUSER 파일이 추출이 안되었다. 그 외의 SECURITY, SYSTEM, SOFTWARE, SAM은 추출이 성공했다.

'스터디' 카테고리의 다른 글

| 디지털 포렌식 - Windows Registry 동작 원리 (2) | 2024.05.01 |

|---|