| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- C언어

- XSS

- injection

- Algorithm

- dreamhack

- 백준

- 드림핵

- 스터디

- BaekJoon

- c

- hacking

- 인프런

- 파이썬

- 자라나는새싹

- WarGame

- Python

- 프로그래머스

- command

- 알고리즘

- Programmers

- WHS

- 워게임

- 문제풀이

- 포렌식

- 웹해킹

- CSRF

- 풀이

- Web

- 디지털 포렌식

- 자라나는 새싹

- Today

- Total

Hoin's security

[1주차] 디지털 포렌식 기초 본문

이번 스터디는 인프런 디지털포렌식 기초 강의로 학습 후 정리하는 방식으로 진행된다.

[지금 무료] 기초부터 따라하는 디지털포렌식 강의 - 인프런

기초부터 따라하는 디지털포렌식 강의입니다. 강의를 따라하다보면 "물 흐르듯, 자연스럽게" 실력이 늘어가는 강의를 추구합니다., 초보자 눈높이에 딱 맞춘, 원리를 이해하는 디지털포렌식 입

www.inflearn.com

What is 디지털 포렌식?

: 디지털 포렌식은 컴퓨터 범죄와 관련하여 디지털 장치에서 발견되는 자료를 복구하고 조사하는 법과학의 한 분야

What is 법과학?

: 법과학 = 포렌식 = 과학수사.

과학수사는 지문, 혈흔, 족적, DNA 등으로 범죄를 수집하고 추적하는 기법. 과학적 베이스가 있는 기법을 가져와서 범죄수사에 쓰는걸 과학수사라고 함.

디지털 포렌식의 필요성

해킹 등 컴퓨터 관련 범죄 뿐만 아니라 일반 범죄에서도 디지털 포렌식으로 획득할 수 있는 증거가 주요 단서가 되는 경우가 많아짐.

범죄수사 이외의 분야에서도 할용도가 증가하였음

- 형사사건이 아닌 민사사건에서의 포렌식

- 일반기업에서의 수용가 급증(내부 정보 유출, 회계감사 등)

디지털 포렌식의 유형

침해 사고 대응

- 실시간

- 사태 파악 및 수습

- 엄격한 입증 필요 X

증거 추출

- 사후 조사

- 범죄 증거 수집

- 엄격한 입증 필요 O

증거가 법정 까지 오는 과정이 어떠한 위법한 절차도 없으며 처음부터 끝까지 동일한 데이터(변조X)를 증명해야함.

디지털 포렌식 대상

디스크 포렌식

: 컴퓨터 디스크(윈도우, 리눅스, MacOS/개인, 서버, 클라우드)

메모리 포렌식

: 컴퓨터 메모리 (RAM)

네트워크 포렌식

: 네트워크 패킷, 네트워크 장비 로그, 네트워크 관련 설정들

모바일 포렌식

: 모바일 디바이스 (저장소, 메모리) / IoT 디바이스

기타

: 데이터 베이스 포렌식, 암호 포렌식, 회계 포렌식, 소스코드 포렌식 등

데이터 베이스 관련된 로그에서 정보를 찾으면 데베포렌식, 회계 정보 관련 증거를 찾으면 회계 포렌식..

What is 디스크?

: C드라이브, D드라이브 같은거. 데이터가 담겨있는 공간, 물건들을 넣는 창고.

디스크를 실행하기 위해 필요한 공간이 메모리.

What is 디스크 이미징?

: 파일의 형태로 가져오는것. 디스크를 원본으로 압수할 수도 있지만 디스크를 파일의 형태로 만드는걸 디스크 이미징이라고 함. 디스크의 전체를 가져오는 것이 아닌 결과적으로 분석하기 위해서는 파일의 형태로 있어야힘.

What is 디스크 마운트?

: 이미징 된 디스크 파일을 내 컴퓨터에 등록시키는 것.

What is 메모리 덤프?

: 켜져 있는 메모리에는 프로그램이 수십개가 올라와있는데 덤프해오는 것. 보조 장치에 복사 전이하는 것. 사진찍듯이 뚝 떼어와서 가져오는 것. 켜져있을 떄만 볼 수 있는 데이터가 있음.

실습 도구 준비

C드라이브 이외에 D,E 드라이브 등 추가 드라이브가 존재하거나 USB가 1개 이상 있어야 함.

둘다 없으면 디스크 이미징 실습 불가.

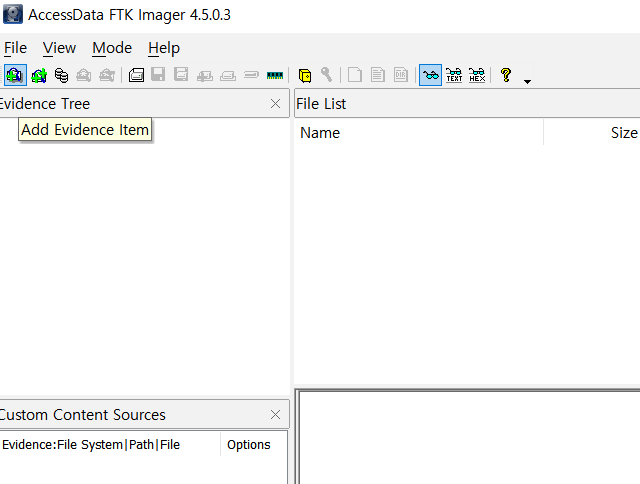

강의 자료에 있는 FTK 파일을 다운받아서 압축풀고 진행한다.

FTK 프로그램을 관리자 권한으로 실행시키면 된다.

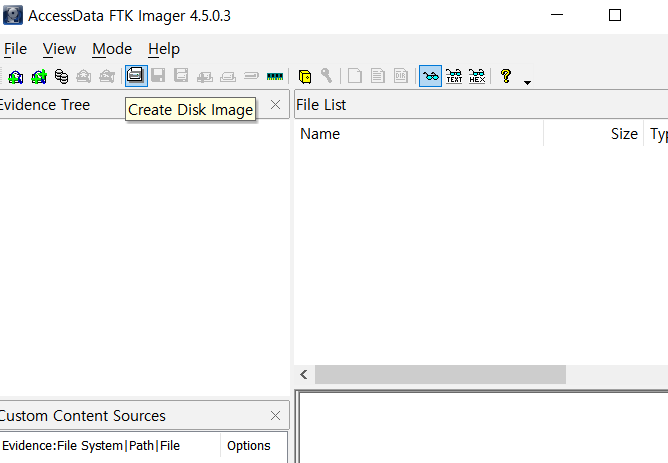

위 사진에 보이는 Create DIsk Image를 누른다.

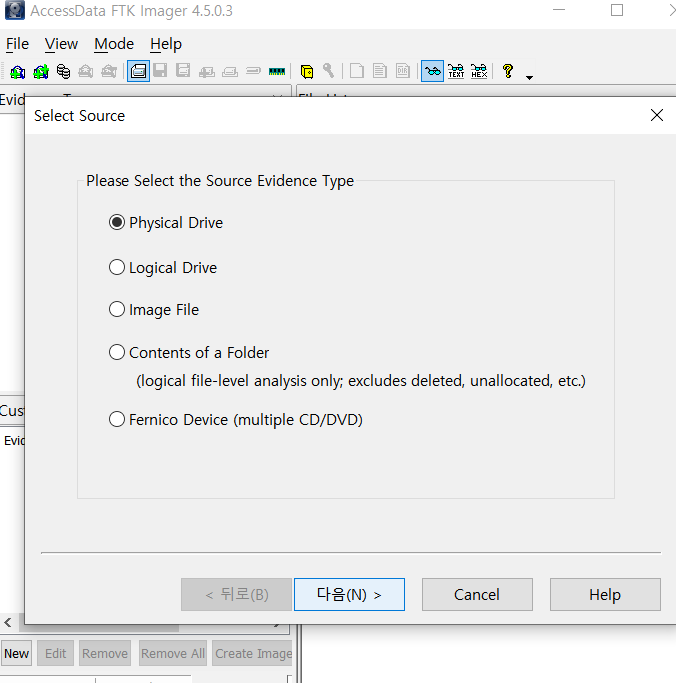

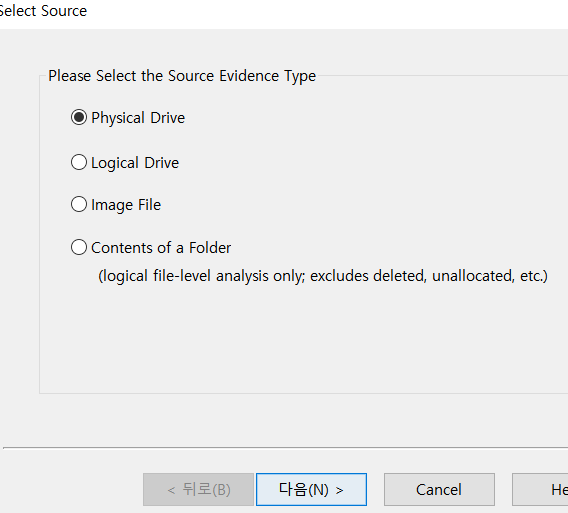

Physical Drive로 설정해주고 다음을 누른다.

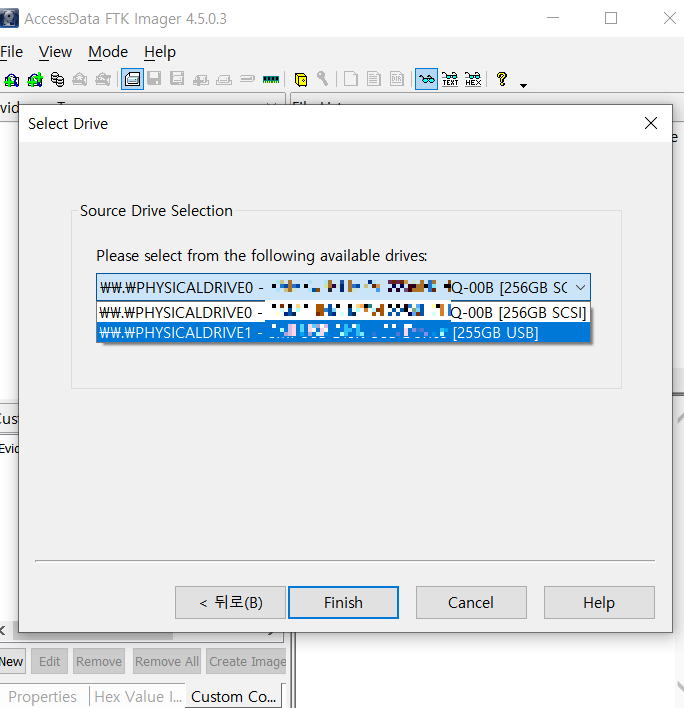

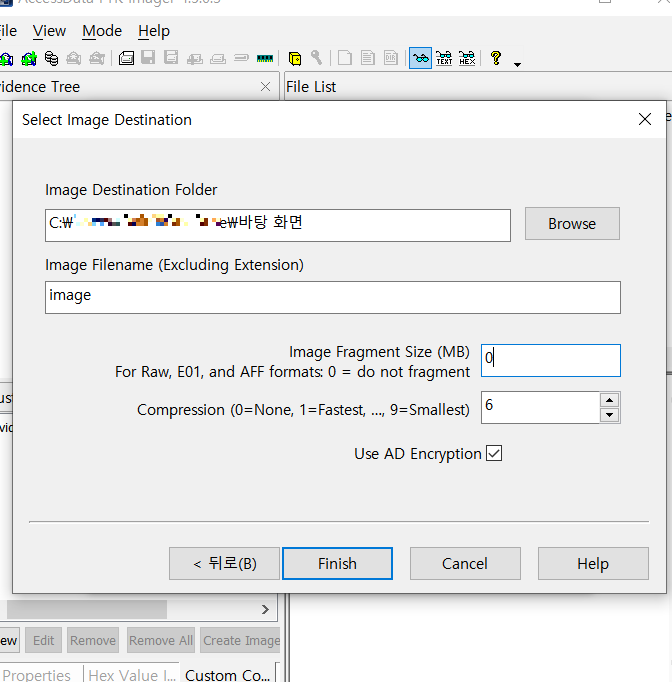

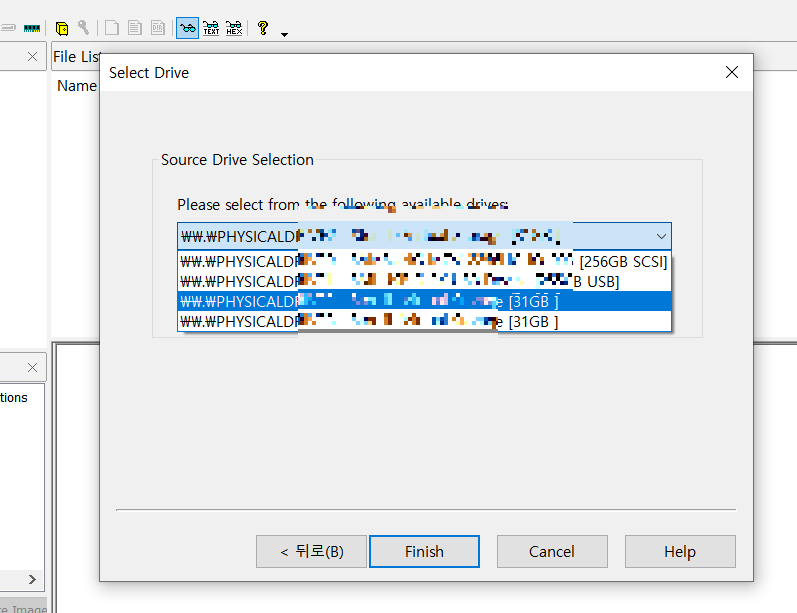

나는 디스크가 있고(없으면 선택지가 없음.) 그게 파일이 더 작아서 그걸 선택해줬다... (그러나 이것도 용량 큰파일이여서 실패..) Finish 눌러준다.

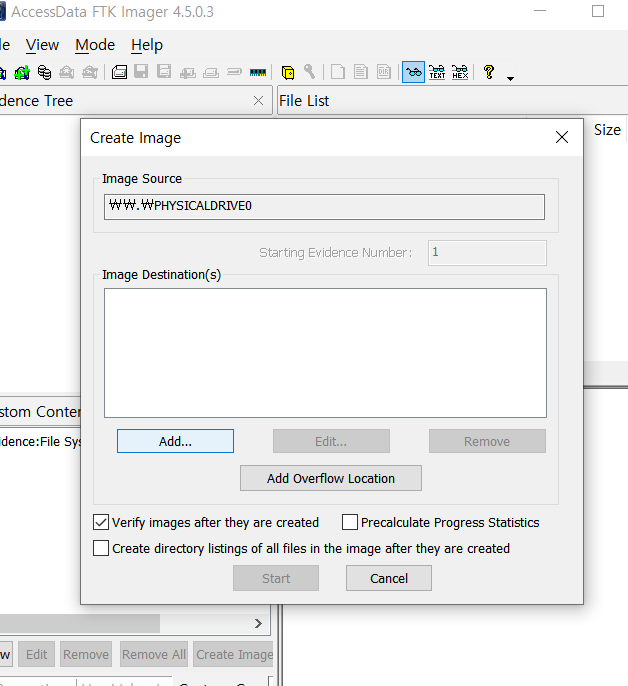

Add를 클릭해준다.

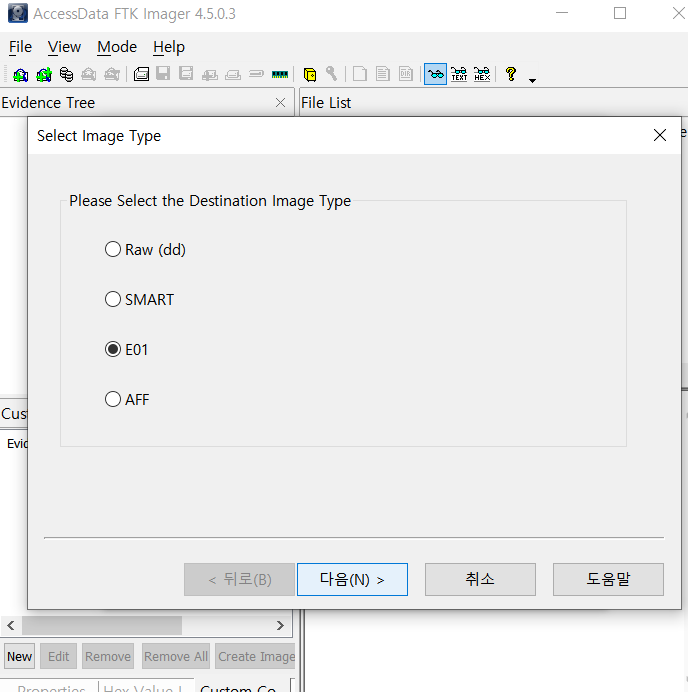

Raw와 E01을 주로 쓰는데 E01이 더 압축된 파일이라 E01을 선택해준다. 다음 클릭.

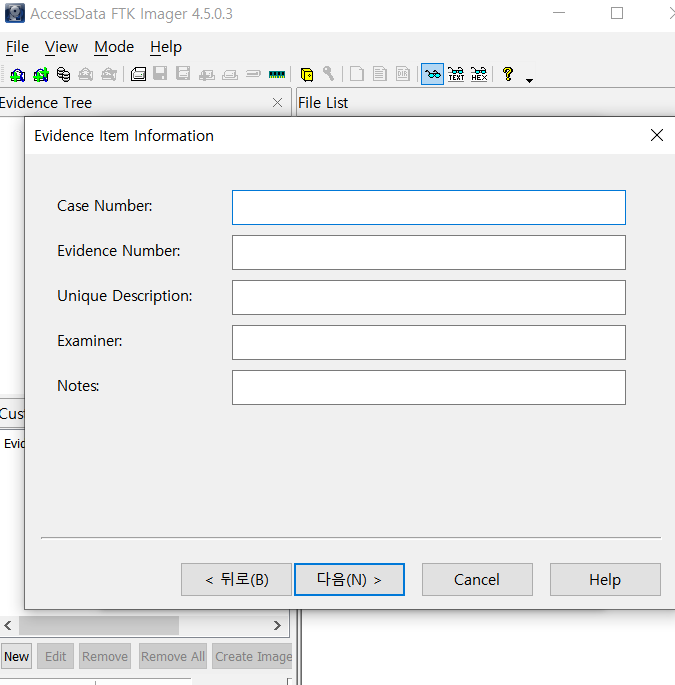

케이스 네임이랑 넘버는 지금 필요 없으니 다음 클릭.

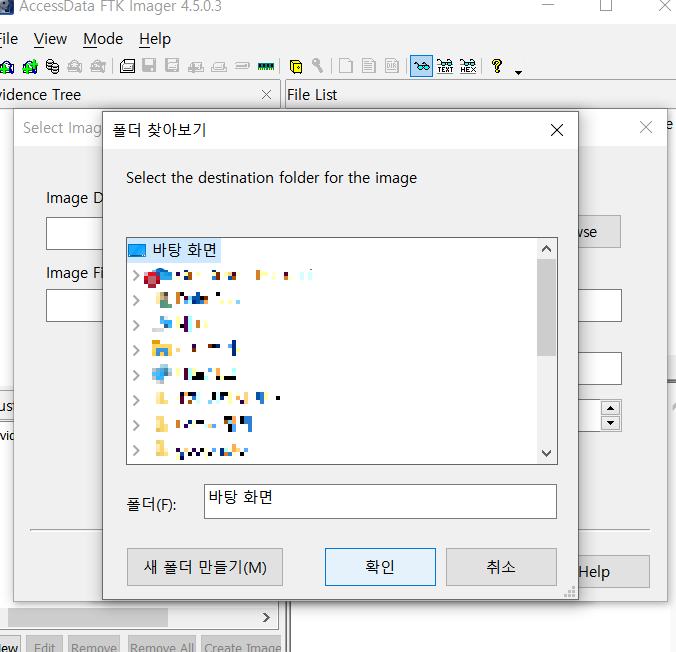

아무거나 눌러주면 된다.

오 근데 사용 공간 부족으로 에러뜸..

내 생각에는 디스크 파일이 용량이 커서 그런듯. 이건 USB따로 준비해서 다시 실습해보겠다.

이미지 파일 생성은 상당히 오랜 시간을 필요로 한다.

기초 도구 설치

아래 7개의 도구들을 다운 받아 준다.

- HxD

파일의 헥스 값을 보는데 사용됨.

HxD - Freeware Hex Editor and Disk Editor | mh-nexus

HxD - Freeware Hex Editor and Disk Editor HxD is a carefully designed and fast hex editor which, additionally to raw disk editing and modifying of main memory (RAM), handles files of any size. The easy to use interface offers features such as searching and

mh-nexus.de

- Everything

컴퓨터 전체에 대해 인덱스를 만들어둠 -> 단어 검색 등 컴퓨터 내 내용을 빠르게 찾을 수 있게 해주는 도구임.

https://www.voidtools.com/ko-kr/downloads/

다운로드 - voidtools

www.voidtools.com

- 7zip

이건 압축해제 무료 도구인데 나는 반디집을 이미 사용중이라 그걸로 대체했다.

- notepad++

여러 파일을 한번에 올려서 볼 수 있음. 로그 파일같은 걸 여러개 올려둘 수 있고 전체 파일에 대해서 검색이 속도도 빠르고 가독성이 좋음.

https://notepad-plus-plus.org/downloads/

Downloads | Notepad++

notepad-plus-plus.org

- sysinternal suite

도구들의 모임. 프로세스 관련 여러 도구도 있음. (주로 strings, procexcp, procmon 자주 사용함.)

https://learn.microsoft.com/en-us/sysinternals/downloads/sysinternals-suite

Sysinternals Suite - Sysinternals

The Windows Sysinternals troubleshooting Utilities have been rolled up into a single suite of tools.

learn.microsoft.com

압축해제 할 때 폴더 생성 후 거기에 압축해제 해야한다. 안그러면 엄청나게 많은 파일들이 냅다 압축해제 될 것임.

- ftk-imager

이미지를 이미징하고 마운트 하고 메모리 덤프도 하고 등등 디스크 이미지 관리 프로그램.

이건 위에서 설명했다.

- autopsy

디스크 이미지 관리 + 추가 기능들이 많은 무료 프로그램. 매우 굿.

https://www.autopsy.com/download/

Autopsy - Download

Cyber Triage is fast and affordable incident response software any organization can use to rapidly investigate its endpoints. Built by Brian Carrier, Cyber Triage is designed to support the needs of cyber first responders in law enforcement, consulting fir

www.autopsy.com

달아둔 링크로 가서 다운받고 압축해제 해야하는건 한다음 기본 세팅으로 설치 완료해준다.

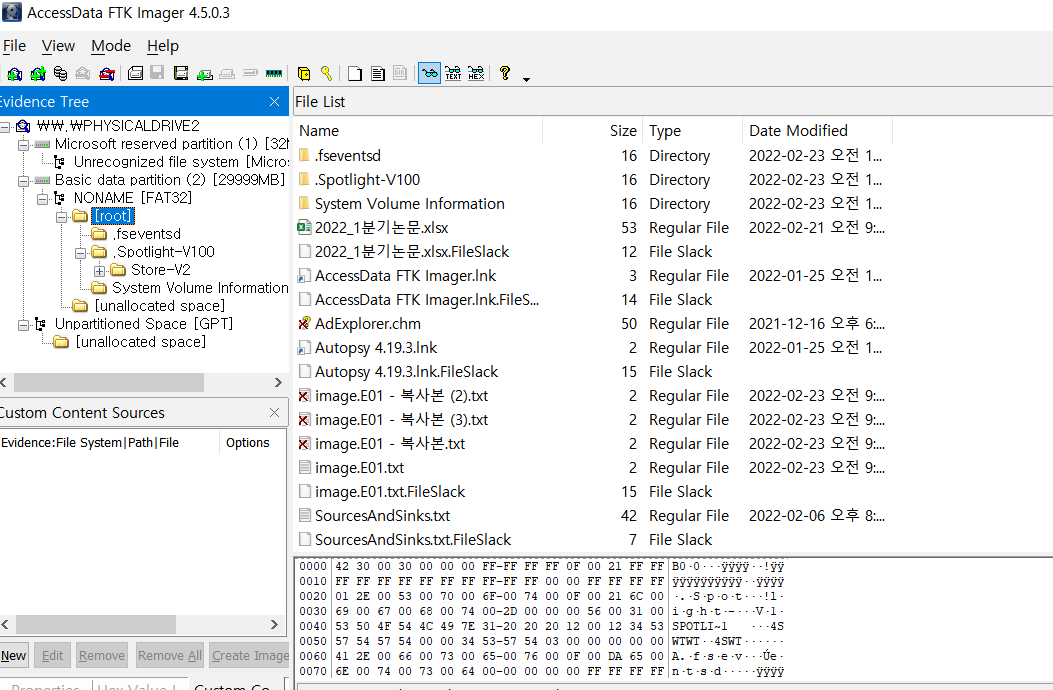

이미지 마운트

What is 마운트?

: 하나의 파일을 하나의 드라이브처럼 인식하라고 요청하는 것.

드라이브를 파일로 만든게 이미징, 파일을 드라이브로 인식하라고 하는게 마운트

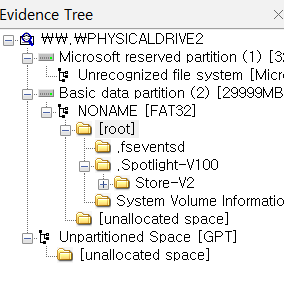

나는 강의자료에 있는 이미지 파일로 마운트를 했다.

이미징한 파일을 마운트 했고 마운트된 드라이브를 FTK 이미저에서 증거 아이템, evidence item으로 추가를 한다. 그래서 에비던스 트리 아래에 뜬다.

사용하는 컴퓨터에 있는 드라이브나 이미지 파일을 할거면 마운트할 필요는 없다.

마운트 하는 이유는 C드라이브처럼 하나의 드라이브로 보기 위함...

path가 잡혀야 레지스트리 분석도구, 웹 브라우저 분석도구가 뭔가를 시도해볼 수 있다.

여기까지는 마운트 + 에비던스 추가까지 된 것.

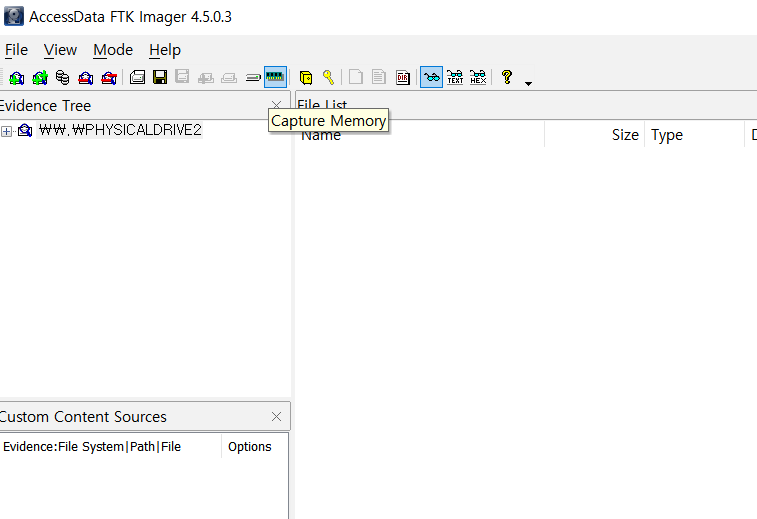

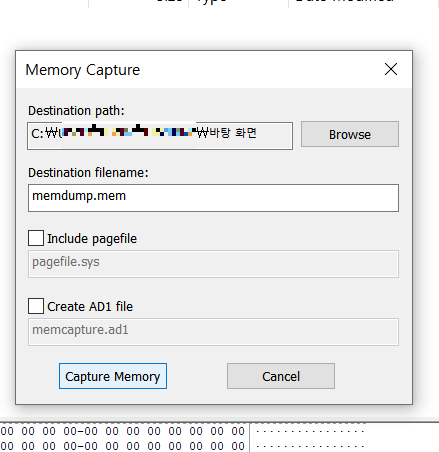

메모리 덤프

Capture Memory 누른다.

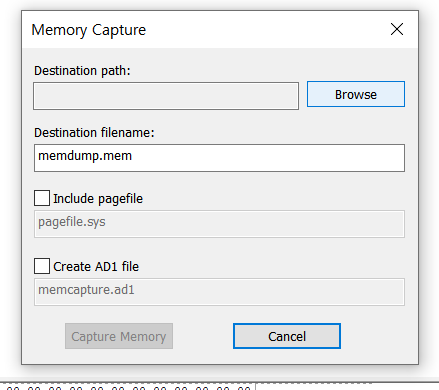

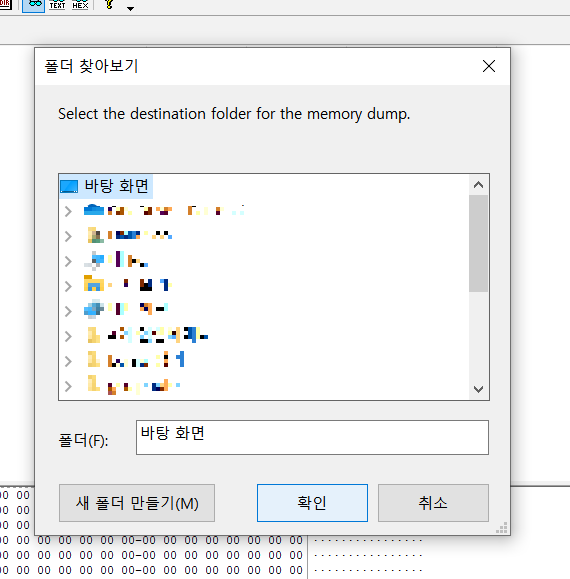

Browse를 눌러서 path를 설정해준다.

path를 바탕화면으로 설정해준다. - 아무 경로로 해줘도 된다.

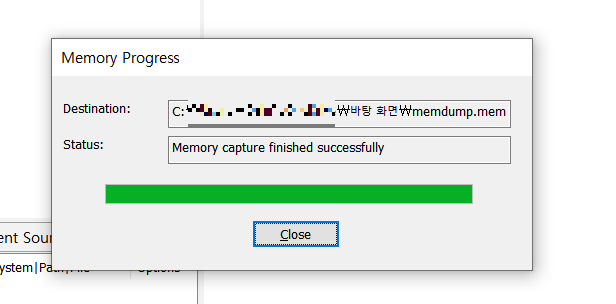

Close 누르기.

바탕화면에 정상적으로 있는걸 확인할 수 있다.

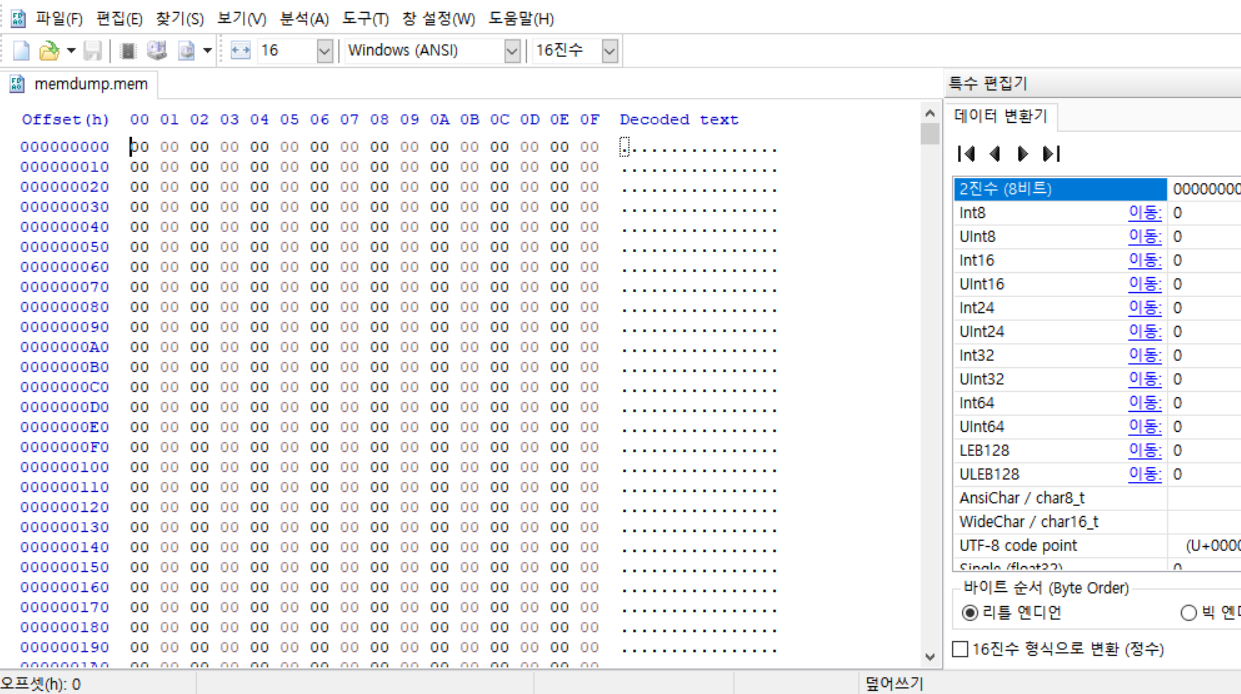

이걸 HxD로 열어준다.

쨘.

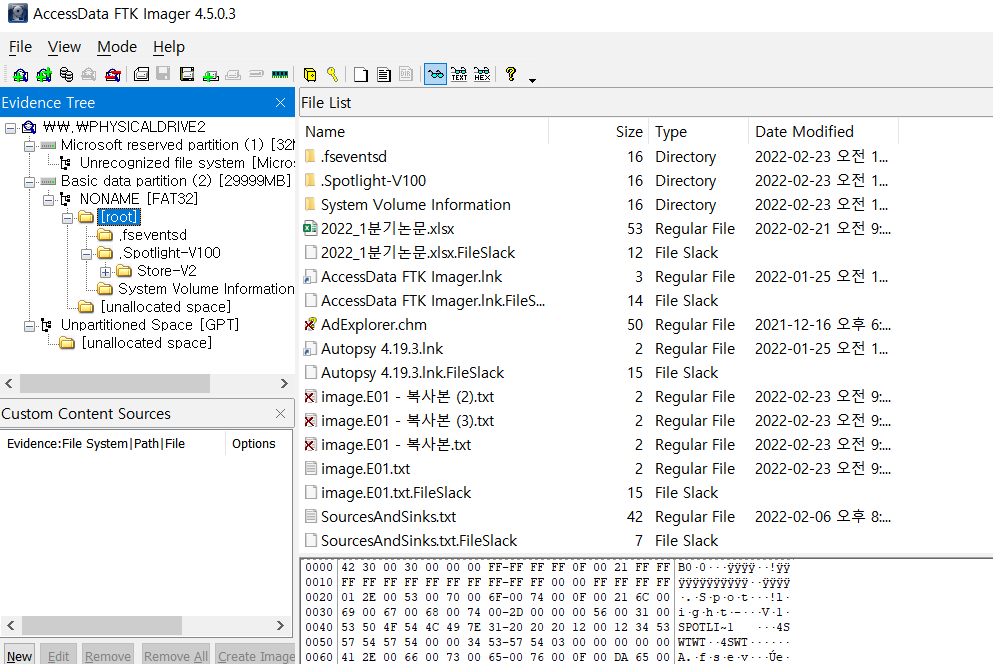

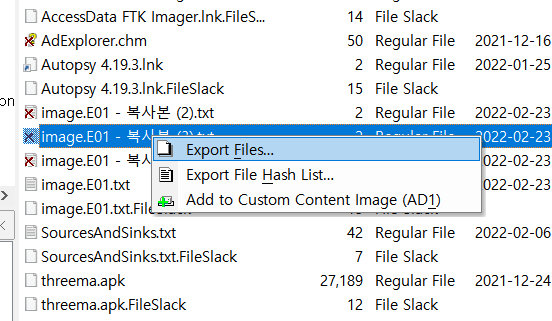

삭제 파일 복구

파일 아이콘에 X표시 있는 것들은 삭제된 파일들이다.

이렇게 우클릭해서 Export Files 누르면 복구가 된다.

위치를 설정할 수 있으니 path 원하는데로 해서 export하면 된다.

보통 pc에서는 휴지통(root 아래에 recycle이 있는데 이게 휴지통이랑 같은 것.) 안에 원래 파일이 있거나 한다.

Autopsy

Autopsy를 사용하면 디스크 이미지를 넣었을 때 정말 많은 데이터를 추출해낼 수 있다.

Why?

: Autopsy는 윈도우 파일 시스템 내부의 아티팩트 같은걸 내부적으로 지원하고 있어서 자동적으로 해주는 부분들이 많음.

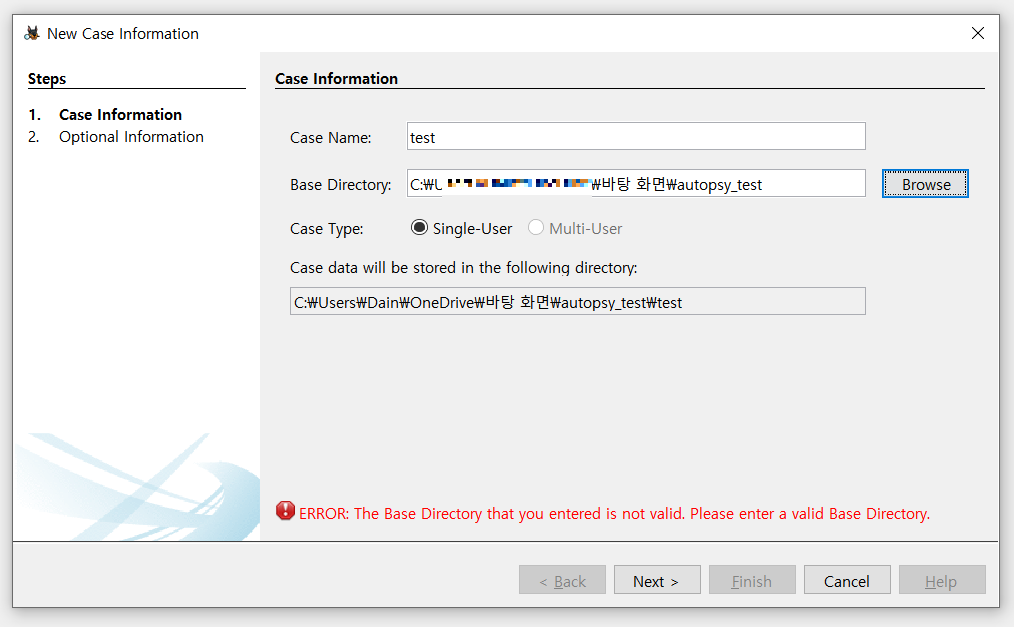

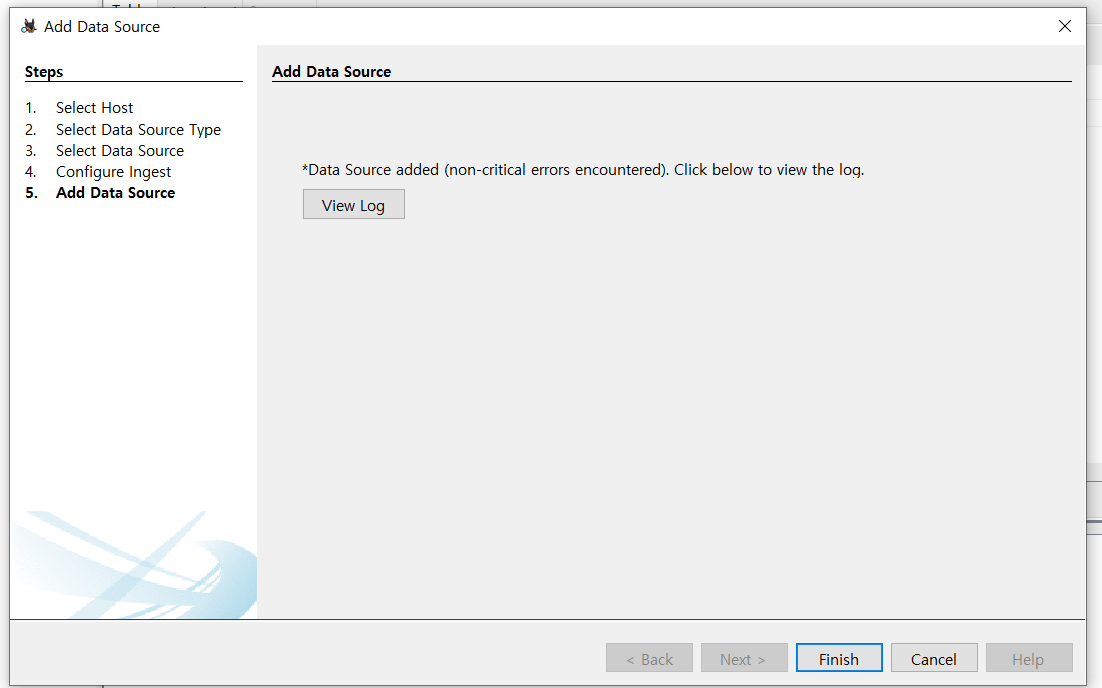

New Case를 눌러준다.

Case Name는 test라고 해주고 디렉토리 설정이 안되어 있어서 autopsy_test 폴더를 만들어주고 진행했다. (왜 안되어있는지는 모르겠지만 이렇게 해도 문제 없지 않을까..)

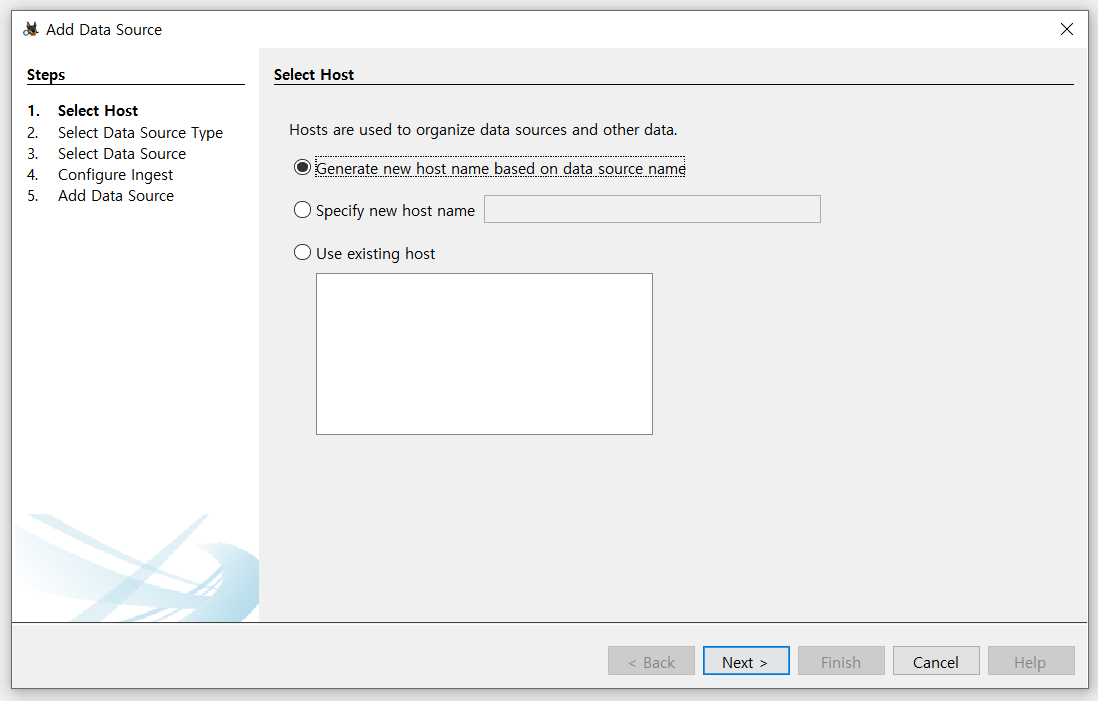

쭉 Next 눌러준다.

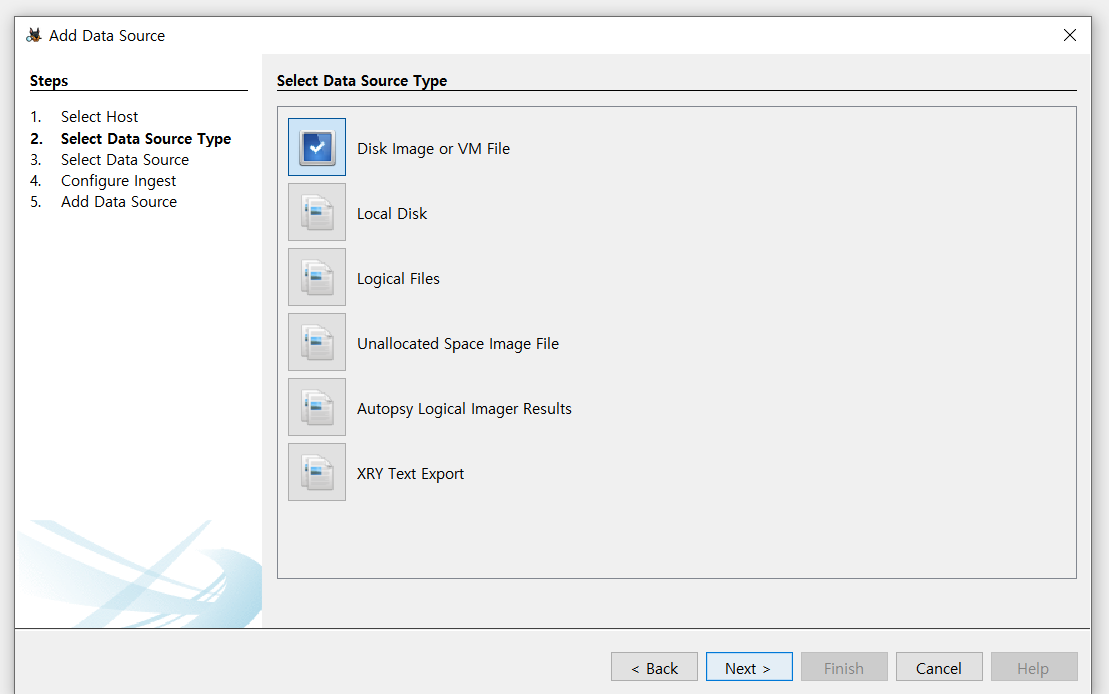

디스크 이미지 파일이기 때문에 Disk image or VM File을 눌러준다. Next.

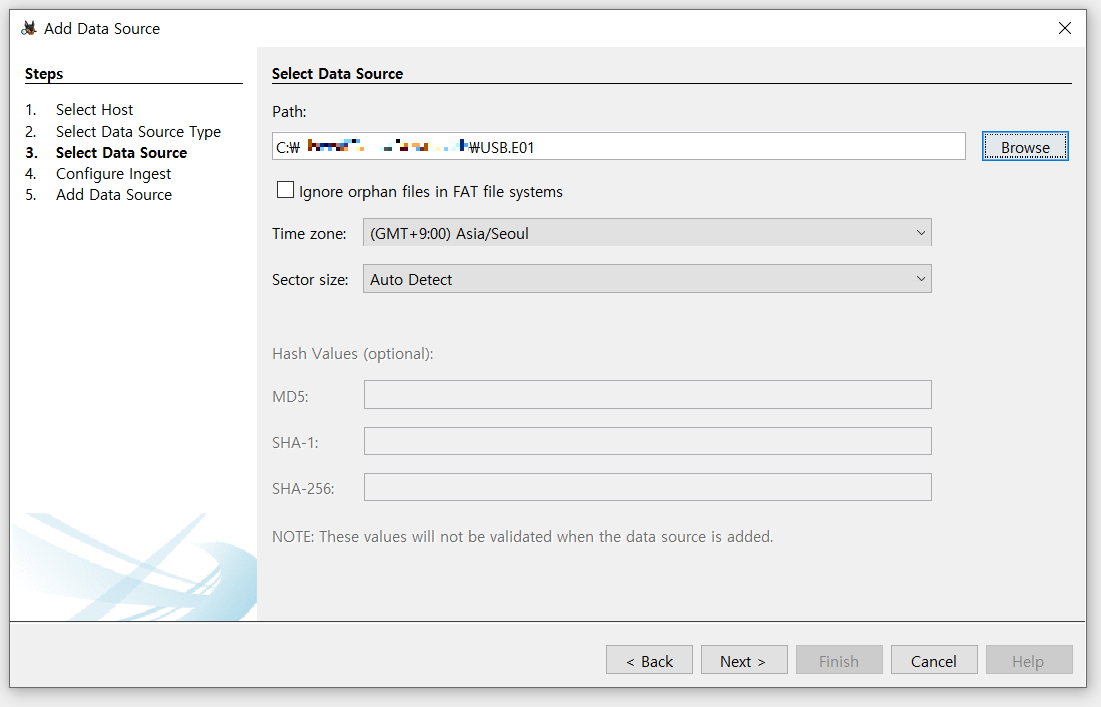

디스크 이미지 파일을 선택 후 기본 세팅 그대로 Next 눌러준다.

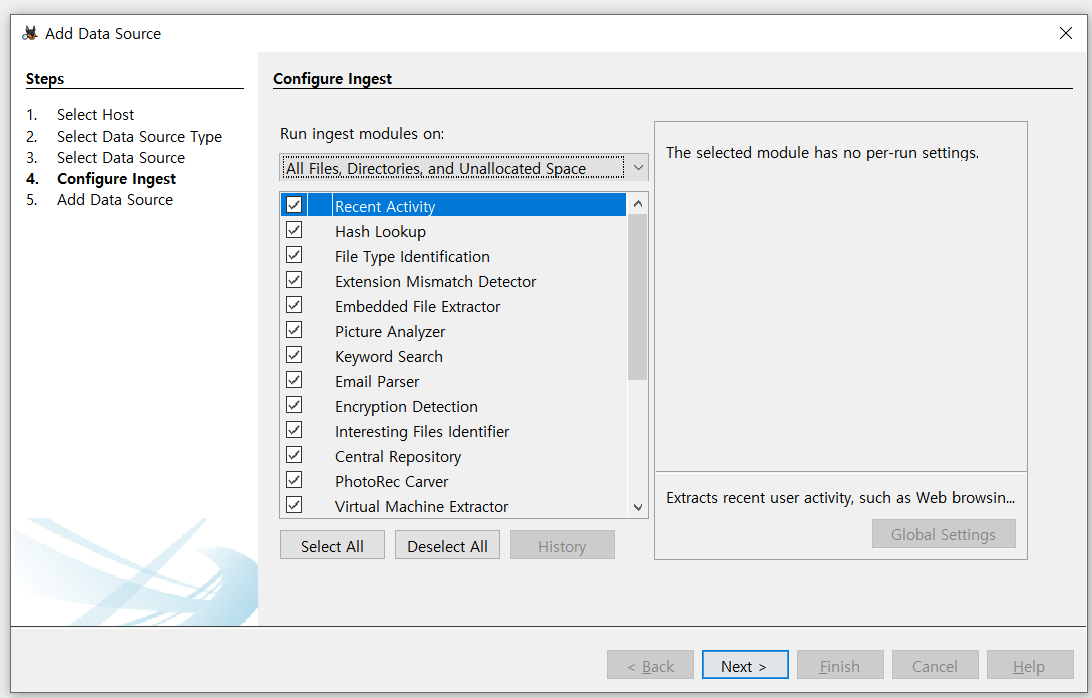

autopsy에서 지원해주는 기능들. 아무것도 건들지 말고 Next 눌러준다.

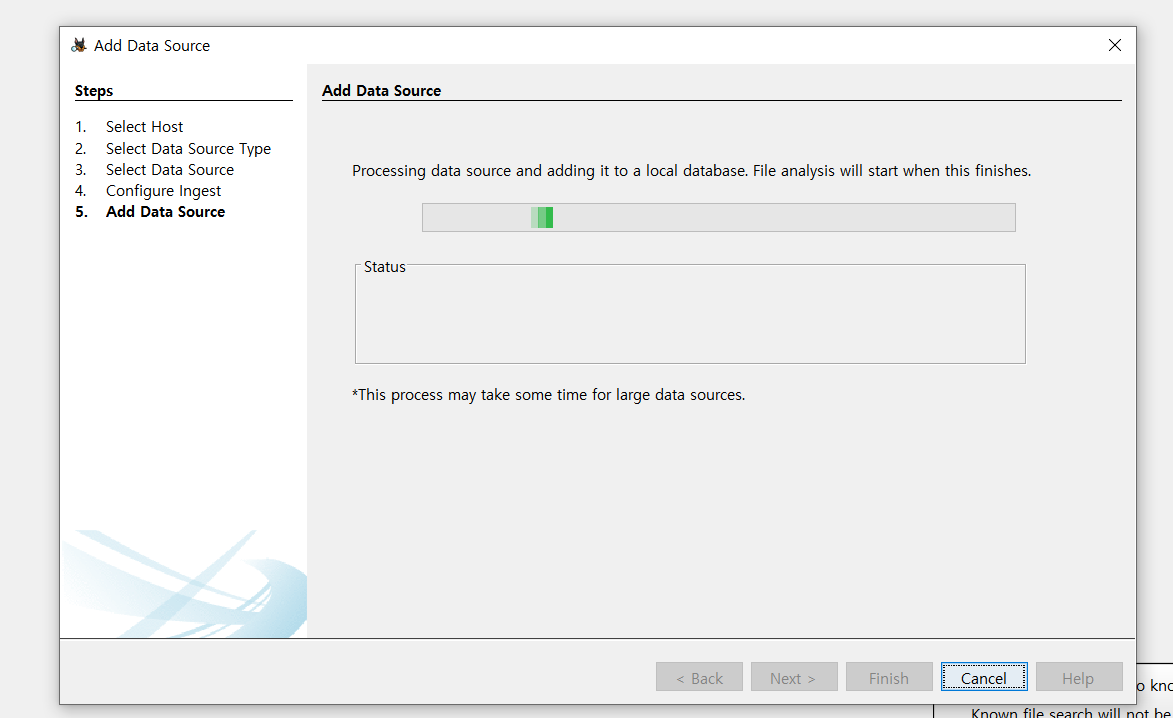

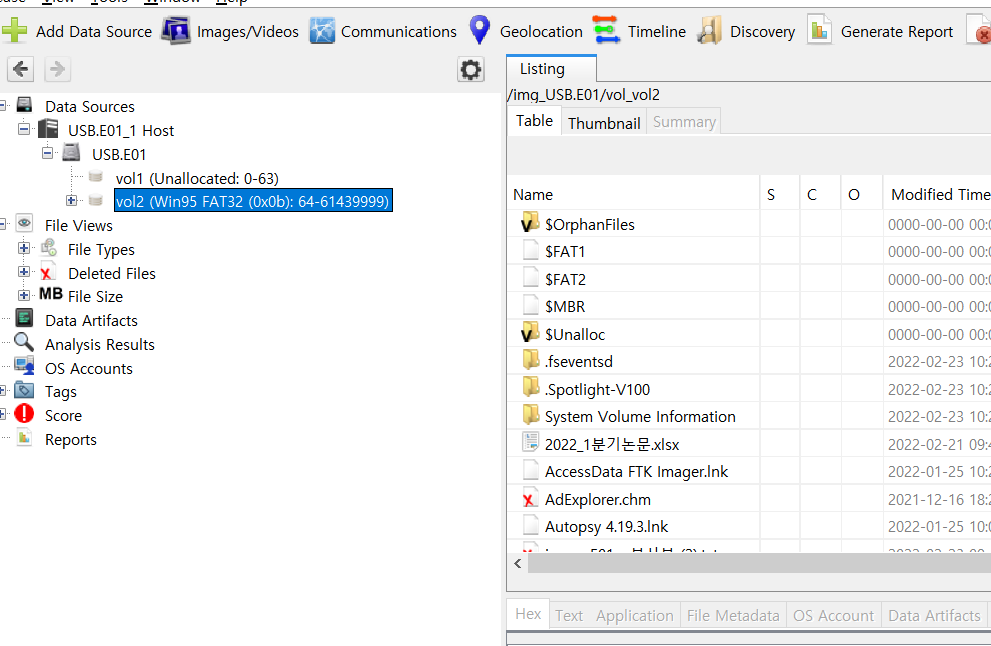

Finish 눌러주기.

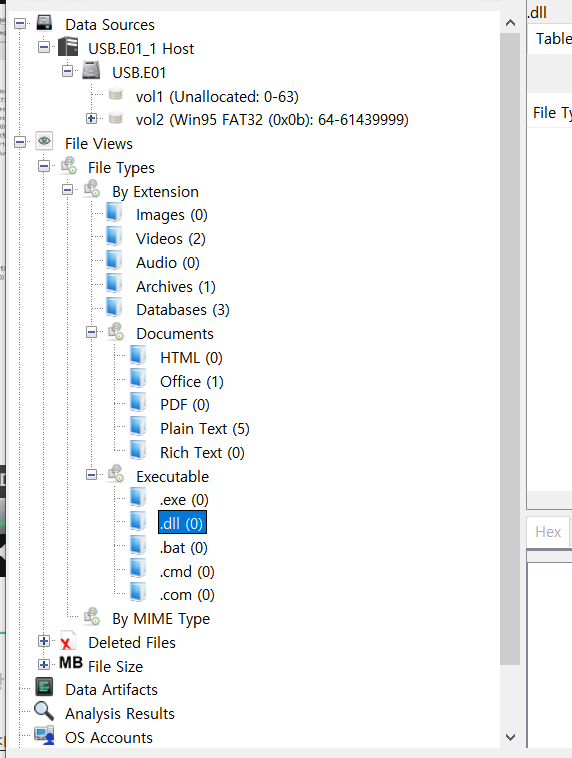

이렇게 디스크 이미지를 분석한 결과가 뜬다. file type 처럼 분류된 것들을 확인할 수 있는데 이게 굉장히 적은 데이터를 가지고 있는 이미지 파일을 분석해서 그렇지 디스크 아마자를 실제로 분석하면 엄청 많은 양의 데이터가 있을 것이고 그럴 때는 이런 기능들이 아주 유용하다.

특히 악성 코드 감염에서 제일 많이 사용되는 exe, dll, 배치 파일 등을 분류해둬서 보기 매우 편함!

1주차는 여기까지 진행!

'스터디 > 디지털 포렌식' 카테고리의 다른 글

| Prefetch, MUCache, AmCache & ShimCache (0) | 2024.05.22 |

|---|---|

| [디지털 포렌식] 바로가기(.LNK), Jumplist 개념 및 실습 (0) | 2024.05.15 |

| 디지털 포렌식 스터디 $MFT개념 및 실습, $LogFile, $UsnJrnl 개념 및 실습 (0) | 2024.05.08 |

| [3주차] 디지털 포렌식 스터디 정리 (0) | 2024.04.02 |

| [2주차] 디지털 포렌식 정리 (0) | 2024.03.27 |