| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 백준

- 스터디

- 자라나는 새싹

- Programmers

- 풀이

- 웹해킹

- Algorithm

- WarGame

- dreamhack

- 알고리즘

- injection

- BaekJoon

- Python

- 프로그래머스

- C언어

- c

- XSS

- 자라나는새싹

- command

- 드림핵

- 디지털 포렌식

- 워게임

- WHS

- 문제풀이

- Web

- CSRF

- 포렌식

- hacking

- 인프런

- 파이썬

- Today

- Total

Hoin's security

AD 공격실습 (AS-REP Roasting)-2 본문

chmod로 kerbrute에 권한을 준다.

ls로 kerbrute-master가 있는걸 확인하고 이동하여 dist파일 안에 있는 파일들을 확인한다. (지난 게시글에서 진행된것과 동일하다.)

kerbrute_linux_amd64를 실행시켜본다.

굿.

공격 대상 (유저) 찾기

저번에 유저 네임 리스트가 없어서 오류가 났었으니 usernames.txt파일을 만들어서 이름들을 넣어준다.

이 리스트는 사전공격 방식으로 사용된다. 따라서 사전 파일을 따로 준비해도 좋다.

adtestuser A 유저가 취약하다는걸 알 수 있다.

유저 패스워드 크래킹

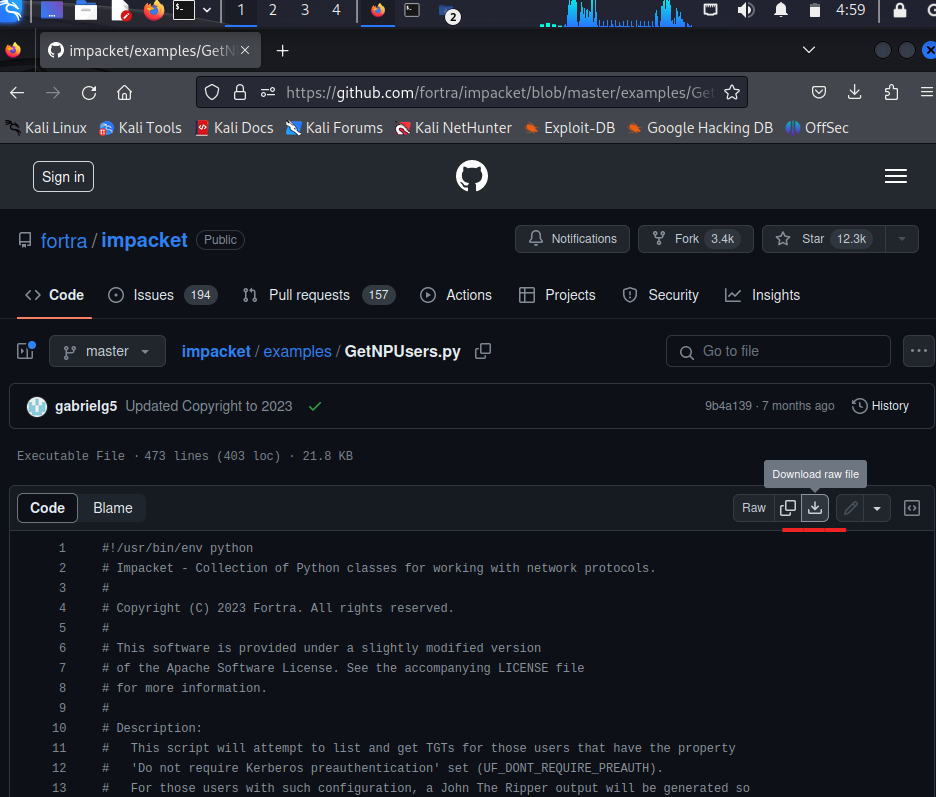

칼리의 웹서버에서 impacket을 검색하여 상단에 있는 깃허브로 들어간다.

impacket -> example -> GetNPUsers.py 로 들어가서 코드를 다운받아준다.

잘 다운받아졌다.

./GetNPUsers.py "도메인주소/유저이름" -dc-ip=아이피주소위와 같이 입력해주면 패스워드 해시값을 얻을 수 있다.

패스워드 해시값은 이후에 사용될 예정이니 $표시 뒤에 있는 값을 복사해두자. (Ctrl+Shift+C)

vim tgt입력해서 tgt 파일을 만들어준다. 이 파일 안에 복사해둔 해시값을 넣어준다.

입력하고 Esc키를 눌러 :wq 를 입력하고 나온다. (저장후 종료)

sudo john 파일이름john은 리눅스 패스워드 해시 크래킹 도구이다. 해싱된 값을 디코드하여 원래의 패스워드를 찾게 해준다.

유저 이름을 찾을 때와 같이 사전 파일을 사용하면 좋다. 그러나 효율적으로 하기 위해 임의로 pass.txt 파일을 만들고 간단하거나 만들 가능성이 높은 패스워드들을 입력해주었다.

:wq를 입력해 저장하고 나와준다.

sudo john 해시파일이름 --wordlist=패스워드사전파일이름위와 같이 입력하여 앞서 john으로 디코딩한 값과 일치하는 패스워드가 pass.txt파일 안에 존재하는지 확인하고 출력하게 해준다.

모자이크 처리된 오렌지색 부분에 패스워드가 나오게 된다.

유저 네임&패스워드 크래킹 끄읏.

'스터디 > Active Directory' 카테고리의 다른 글

| AD 툴 이해- GetNPUsers.py (0) | 2024.02.18 |

|---|---|

| AD 공격실습 (AS-REP Roasting)-1 (0) | 2024.02.02 |

| AD 용어 정리 (0) | 2024.01.28 |

| AD 실습환경 세팅 (0) | 2024.01.28 |