| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- command

- 문제풀이

- hacking

- 파이썬

- 프로그래머스

- 풀이

- 인프런

- WHS

- Python

- C언어

- 드림핵

- Programmers

- 웹해킹

- XSS

- CSRF

- 디지털 포렌식

- WarGame

- 스터디

- dreamhack

- webhacking.kr

- 자라나는새싹

- Web

- 포렌식

- 워게임

- 알고리즘

- 자라나는 새싹

- BaekJoon

- Algorithm

- 백준

- c

- Today

- Total

Hoin's security

Path traversal 실습 본문

Parh traversal 이란?

디렉토리 탐색이라고도 불린다.

상위 디렉터리로 이동(../../)하고 원래 접근할 수 없는 파일에 접근할 수 있다.

이러한 취약점은 공격자가 애플리케이션이 실행되고 있는 서버의 임의의 파일을 읽을 수 있게 만드는데, 공격자가 읽을 수 있는 파일에는 애플리케이션 코드 및 데이터, 백엔드 시스템의 자격증명, 민감한 운영 체제 파일 등이 포함될 수 있다.

예를 들어 상위 디렉터리로 이동해서 passwd 와 같은 중요 정보가 있는 디렉터리에 접근해 파일을 읽어올 수 있다.

일부 경우 공격자가 서버의 임의의 파일을 읽는 것 뿐만 아니라 쓰기도 가능하다. 그러면 애플리케이션 데이터를 수정하거나 동작을 바꿀 수 있고 서버를 장악하게 되는 문제가 발생할 수 있다.

실습을 해보자.

https://webhacking.kr/challenge/web-19/

Challenge 41

webhacking.kr

이런 화면이 나온다.

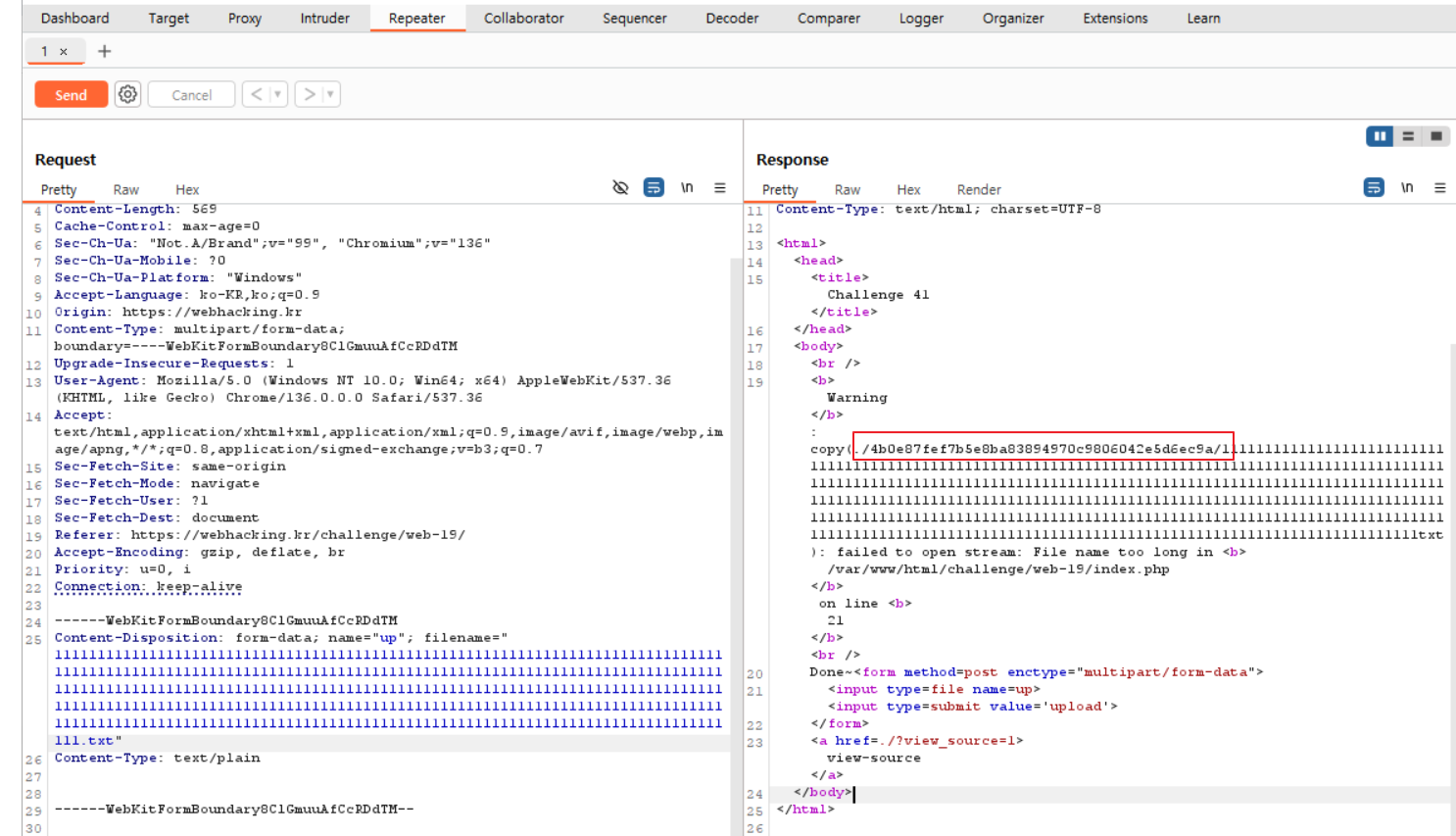

코드를 보면 이와 같다.

파일명으로 경로에 접근할 수 있어보인다.

경로 정보를 얻을 수 있다.

아무것도 안써있는 빈 파일을 올린다. 파일명은 마음대로 한다.

해당 url 주소에 앞서 얻은 경로 정보를 입력한다.(확장자는 입력하지 않는다.)

경로/파일명

형식으로 입력해준다.

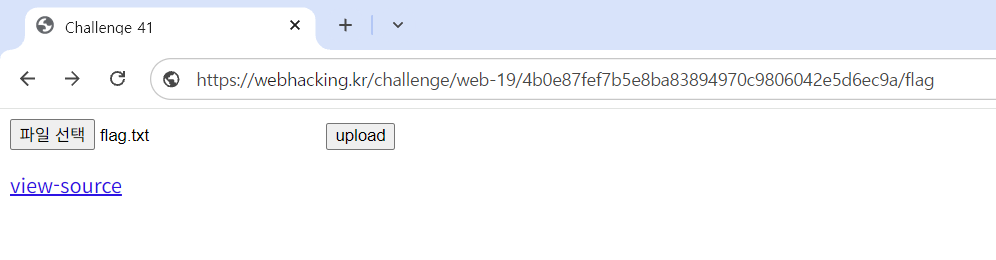

그러면 이렇게 flag를 획득할 수 있다.

하나 더 풀어보겠다.

https://portswigger.net/web-security/file-path-traversal/lab-simple

Web Application Security, Testing, & Scanning - PortSwigger

PortSwigger offers tools for web application security, testing, & scanning. Choose from a range of security tools, & identify the very latest vulnerabilities.

portswigger.net

접속하면 이런 쇼핑 사이트가 보인다.

burp로 확인해보면 게시글을 누를 때 잠깐 jpg 리퀘스트가 보인다. 이걸 재빠르게 ctrl+R 눌러서 repeater로 보내준다.

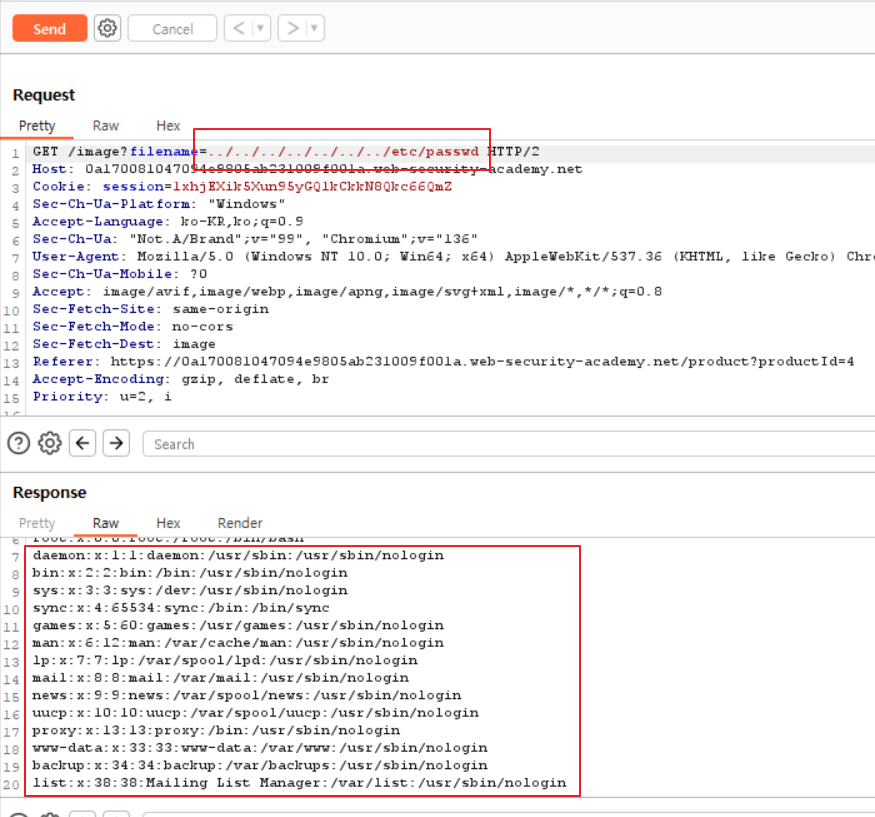

filename 파라미터가 있는걸 확인할 수 있다. 이 부분을 활용하려 한다.

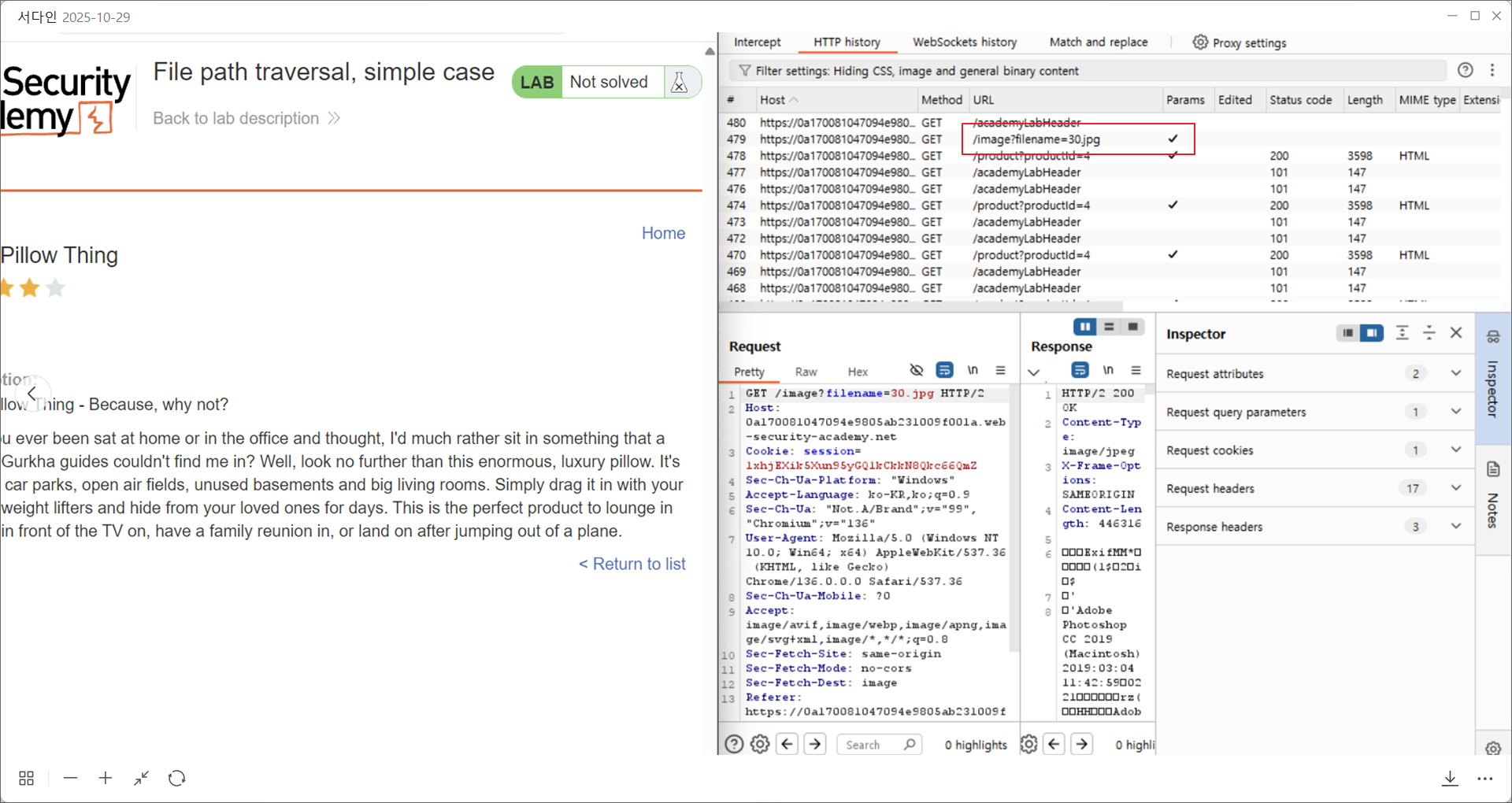

이 부분에 디렉토리 경로를 수정해준다. ../ -> 이걸로 상위 디렉토리로 이동하고 얼마나 이동해야하는지 모르기에 일단 많이 적어줬다. 그리고 가장 접근하기 쉬운 etc/passwd로 접근했다. send 버튼을 눌러준다.

그랬더니 응답에 디렉토리 정보들이 보이는걸 알 수 있다.

'웹해킹' 카테고리의 다른 글

| [웹해킹] Authentication vulnerabilities(인증 취약점) 실습 (0) | 2025.11.12 |

|---|---|

| xss 실습 (0) | 2025.11.04 |

| SQL injection 실습 (0) | 2025.09.24 |

| Burp Suite 설정 및 webhacking.kr old-01 문제풀이 (0) | 2025.09.16 |

| 1️⃣Dreamhack - simple-ssti 풀이 (0) | 2025.03.19 |